Vorgehensmodell mit Checklisten für Einkaufsentscheidungen

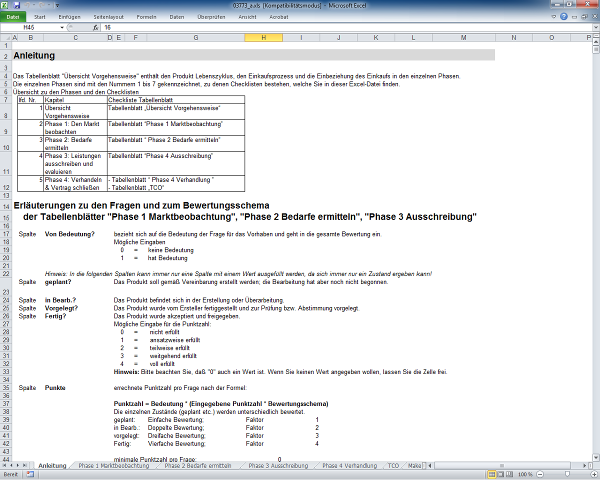

Der Beitrag „Informationssicherheit im IT-Einkauf verankern” enthält konkrete Hinweise zum Vorgehen in den einzelnen Phasen der Beschaffung. Die dazu im Text aufgeworfenen Kontrollfragen sind in Excel-Tabellen als Checklisten gesammelt. Sie können in den nach Phasen aufgeteilten Tabellen alle Informationen zu den verschieden Fragen zusammentragen und bewerten. In einer separaten Spalte wird der jeweilige Erfüllungsgrad automatisch ausgewiesen. Eine detaillierte Anleitung zur Verwendung der einzelnen Checklisten finden Sie im Tabellenblatt „Anleitung”.

Zur Arbeitshilfe: 03773_a.xlsx

Zum Kapitel:

Informationssicherheit im IT-Einkauf verankern