05710 Generative KI im ISMS

|

Die Komplexität der Informationssicherheit wächst stetig. Angriffe werden raffinierter, Standards umfangreicher, Complianceanforderungen strenger. In diesem Kontext suchen ISMS-Verantwortliche nach Wegen, ihre Arbeit effizienter zu gestalten. Generative KI erscheint dazu als vielversprechendes Werkzeug – aber auch als Technologie, deren Grenzen und Risiken von Anfang an klar verstanden werden müssen. Arbeitshilfen: von: |

1 KI als Unterstützungswerkzeug im ISMS – Chancen und Grenzen

Potenziale und Grenzen der KI im ISMS

Stärken

Generative KI kann ISMS-Prozesse auf verschiedene Weise unterstützen:

Generative KI kann ISMS-Prozesse auf verschiedene Weise unterstützen:

| • | Sie beschleunigt die Erstellung von Dokumentationen. |

| • | Sie hilft bei der Analyse großer Datenmengen. |

| • | Sie unterstützt bei der Entwicklung von Schulungsmaterialien. |

Schwächen

Dabei ist es essenziell zu verstehen: KI ersetzt keine menschliche Expertise. Sie kann

Dabei ist es essenziell zu verstehen: KI ersetzt keine menschliche Expertise. Sie kann

| • | nur Muster in Daten erkennen, aber keine echten kausalen Zusammenhänge verstehen, |

| • | plausibel erscheinende Vorschläge generieren, die aber immer einer Expertenprüfung bedürfen, |

| • | aufgrund von Halluzinationen oder Bias fehlerhafte oder voreingenommene Ergebnisse produzieren. |

Sicherheitsrelevante Einschränkungen

Maßnahmen zur Vorsicht

Im sensiblen ISMS-Kontext sind besondere Vorsichtsmaßnahmen zwingend erforderlich:

Im sensiblen ISMS-Kontext sind besondere Vorsichtsmaßnahmen zwingend erforderlich:

| 1. | Keine Nutzung öffentlicher KI-Systeme

| ||||||

| 2. | Spezifische Risiken von Cloud-KI beachten

| ||||||

| 3. | Strikte menschliche Kontrolle

|

Ziel dieses Leitfadens

Dieser Leitfaden zeigt ISMS-Verantwortlichen,

| • | wie sie KI als unterstützendes Werkzeug sicher nutzen können, |

| • | welche Prozesse sich für KI-Unterstützung eignen, |

| • | wie sie typische Fallstricke vermeiden, |

| • | wie sie notwendige Kontrollmechanismen implementieren. |

Realistisch, risikobewusst

Der Fokus liegt dabei auf einem realistischen, risikobewussten Ansatz. KI wird als das behandelt, was sie ist: ein mächtiges, aber begrenztes Werkzeug, das menschliche Expertise ergänzt, aber nie ersetzt.

Der Fokus liegt dabei auf einem realistischen, risikobewussten Ansatz. KI wird als das behandelt, was sie ist: ein mächtiges, aber begrenztes Werkzeug, das menschliche Expertise ergänzt, aber nie ersetzt.

Der Beitrag führt systematisch durch alle relevanten Aspekte der KI-Integration im ISMS. Sie erfahren,

| • | wie Sie geeignete Einsatzbereiche identifizieren, |

| • | wie Sie notwendige Sicherheitsmaßnahmen implementieren, |

| • | wie Sie Qualität und Compliance gewährleisten, |

| • | wie Sie Teams erfolgreich einbinden, |

| • | wie Sie Ergebnisse validieren und optimieren. |

Der Weg zur KI-gestützten Informationssicherheit beginnt mit dem Verständnis der Grundlagen und der Grenzen dieser Technologie. Der nächste Abschnitt vertieft die wesentlichen Konzepte und zeigt, wo KI im ISMS-Kontext sinnvoll unterstützen kann und wo nicht.

2 KI im ISMS: Grundlagen, Potenziale und Grenzen

Die digitale Transformation verändert das Informationssicherheitsmanagement grundlegend. Generative KI erweitert den Werkzeugkasten von ISMS-Verantwortlichen – bringt aber auch neue technische und organisatorische Herausforderungen mit sich. Ein klares Verständnis ihrer Funktionsweise und der Grenzen ist die Basis für einen sicheren Einsatz.

2.1 Von regelbasierten zu KI-unterstützten Systemen – eine kritische Betrachtung

Traditionelle ISMS-Systeme nutzen klar definierte, nachvollziehbare Regeln und Prozesse. Sie arbeiten deterministisch: Gleiche Angaben führen immer zu gleichen Ergebnissen. Generative KI funktioniert fundamental anders: Sie erkennt statistische Muster in Daten und generiert darauf basierend neue Inhalte. Diese unterschiedliche Arbeitsweise hat direkte Konsequenzen für den ISMS-Einsatz.

| Traditionelle Systeme | |

| • | Vollständig nachvollziehbare Entscheidungswege |

| • | Dokumentierte Regelbasis |

| • | Deterministisches Verhalten |

| • | Klare Grenzen der Funktionalität |

| KI-basierte Systeme | |

| • | Statistische Mustererkennung statt logischen Schließens |

| • | Scheinbar plausible, aber potenziell fehlerhafte Ausgaben |

| • | Mögliche unerkannte Bias in Trainingsdaten |

| • | Schwer vorhersagbares Verhalten bei unbekannten Situationen |

Beispiel

Bei der Analyse von Sicherheitsvorfällen nutzt ein traditionelles System vordefinierte Regeln zur Klassifikation. Eine KI hingegen erkennt Muster in historischen Vorfällen und kann auch bisher unbekannte Ähnlichkeiten identifizieren – läuft aber Gefahr, Scheinkorrelationen als kausal zu interpretieren.

Bei der Analyse von Sicherheitsvorfällen nutzt ein traditionelles System vordefinierte Regeln zur Klassifikation. Eine KI hingegen erkennt Muster in historischen Vorfällen und kann auch bisher unbekannte Ähnlichkeiten identifizieren – läuft aber Gefahr, Scheinkorrelationen als kausal zu interpretieren.

2.2 Kernfunktionen und ihre Grenzen im ISMS-Kontext

Für das ISMS sind vier grundlegende KI-Funktionen relevant:

| 1. | Mustererkennung in komplexen DatenDie KI erkennt Zusammenhänge in großen Datenmengen. Sie identifiziert Risikofaktoren, Schwachstellen und Optimierungspotenziale. Ein Beispiel: Aus der Analyse von Sicherheitsvorfällen leitet sie typische Angriffsmuster ab.

| ||||||||||||||||

| 2. | Automatisierung von Standardprozessen

| ||||||||||||||||

| 3. | Entscheidungsunterstützung

| ||||||||||||||||

| 4. | Personalisierte Unterstützung

| ||||||||||||||||

2.3 Ausblick: Evolution statt Revolution

KI wird das ISMS nicht revolutionieren, sondern evolutionär ergänzen. Der Schlüssel zum Erfolg liegt in der kontrollierten Integration:

| • | Fokus auf geeigneten Unterstützungsaufgaben |

| • | Strikte menschliche Kontrolle kritischer Prozesse |

| • | Regelmäßige Evaluation der KI-Nutzung |

3.1 KI-gestützte ISMS-Dokumentation

Die Dokumentation eines ISMS bindet viele Ressourcen. KI optimiert diese Arbeit durch folgende Möglichkeiten:

| 1. | Automatisierte DokumentenerstellungDie KI analysiert bestehende ISMS-Dokumente und erstellt

| ||||||||

| 2. | Intelligente AktualisierungDas System erkennt Änderungsbedarf durch

| ||||||||

| 3. | Mehrsprachige DokumentationKI unterstützt internationale Teams durch

|

Praxisbeispiel

Ein IT-Dienstleister nutzt KI für sein Statement of Applicability (SoA):

Ein IT-Dienstleister nutzt KI für sein Statement of Applicability (SoA):

| • | Analyse der ISO-27001-Controls |

| • | Generierung von Begründungen |

| • | Verknüpfung mit Risikobeurteilung |

| • | Dokumentation der Entscheidungen |

Ergebnis

Die Erstellungszeit reduzierte sich von vier Wochen auf fünf Tage bei besserer Qualität.

Die Erstellungszeit reduzierte sich von vier Wochen auf fünf Tage bei besserer Qualität.

3.2 Risikoanalyse und -behandlung

Die KI unterstützt bei der systematischen Erkennung und Bewertung von Risiken:

| Automatisierte Risikoerkennung | |

| • | Automatisierte Analyse historischer Sicherheitsvorfälle |

| • | Auswertung aktueller Bedrohungsdaten |

| • | Untersuchung von Systemkonfigurationen |

| • | Früherkennung ähnlicher Bedrohungsmuster |

Dynamische Risikobewertung

Das System bewertet Risiken dynamisch anhand

Das System bewertet Risiken dynamisch anhand

| • | historischer Eintrittswahrscheinlichkeiten, |

| • | potenzieller Geschäftsauswirkungen, |

| • | der Wechselwirkungen zwischen Risiken, |

| • | der Effektivität bestehender Kontrollen. |

Passende Behandlungsstrategien

Die KI schlägt maßgeschneiderte Maßnahmen vor:

Die KI schlägt maßgeschneiderte Maßnahmen vor:

| • | Technische Schutzmaßnahmen |

| • | Organisatorische Kontrollen |

| • | Versicherungslösungen |

| • | Risikoakzeptanzstrategien |

Praxisbeispiel

Ein Finanzdienstleister implementierte KI-gestützte Risikovorhersage – Predictive Risk Analytics:

Ein Finanzdienstleister implementierte KI-gestützte Risikovorhersage – Predictive Risk Analytics:

| • | Tägliche Analyse von 50.000 Sicherheitsereignissen |

| • | Mustererkennung in Angriffsvektoren |

| • | 30-Tage-Risikotrends |

| • | Priorisierte Gegenmaßnahmen |

Ergebnis

Schnellere Risikoerkennung und höhere Trefferquote bei der Vorhersage von Sicherheitsvorfällen.

Schnellere Risikoerkennung und höhere Trefferquote bei der Vorhersage von Sicherheitsvorfällen.

3.3 Automatisierte Complianceprüfung

Die KI überwacht Standards und Richtlinien:

| Kontinuierliche Überwachung | |

| • | Automatischer ISO-27001-Abgleich |

| • | Parallele Prüfung mehrerer Standards |

| • | Echtzeit-Abweichungserkennung |

| • | Korrekturvorschläge bei Lücken |

| Gap-Analyse und Reporting | |

| • | Identifikation von Konformitätslücken |

| • | Priorisierte Handlungsempfehlungen |

| • | Dokumentation der Maßnahmen |

| • | Audit-Nachweise |

| Regulatorisches Change-Management | |

| • | Monitoring von Standardänderungen |

| • | Auswirkungsanalyse |

| • | Anpassungsvorschläge |

| • | Dokumentationsaktualisierung |

Praxisbeispiel

Ein Cloud-Provider implementierte eine Lösung zur Multi-Standard-Compliance:

Ein Cloud-Provider implementierte eine Lösung zur Multi-Standard-Compliance:

| • | Parallele Complianceprüfung für drei Standards |

| • | Automatische Gap-Analyse |

| • | Priorisierte Maßnahmenvorschläge |

| • | Integrierte Auditvorbereitung |

Ergebnis

40 % schnellere Complianceprüfungen bei größerer Genauigkeit.

40 % schnellere Complianceprüfungen bei größerer Genauigkeit.

3.4 Schulung und Sensibilisierung

Personalisierte Inhalte

Die KI erstellt zielgruppengerechte Schulungsmaterialien:

Die KI erstellt zielgruppengerechte Schulungsmaterialien:

| • | Abteilungsspezifische Szenarien |

| • | Rollenbasierte Handlungsanweisungen |

| • | Interaktive Übungen |

| • | Praxisnahe Beispiele |

| Adaptive Lernpfade | |

| • | Automatische Analyse des Wissensstands |

| • | Dynamische Schwierigkeitsanpassung |

| • | Fokussierung auf Wissenslücken |

| • | Gezielte Wiederholungen |

Praxisbeispiel

Ein Pharmaunternehmen setzte auf KI-gestütztes Security-Awareness-Training:

Ein Pharmaunternehmen setzte auf KI-gestütztes Security-Awareness-Training:

| • | Analyse der Sicherheitsrisiken je Abteilung |

| • | Automatisch angepasste Schulungsinhalte |

| • | Kontinuierliches Erfolgsmonitoring |

Ergebnisse nach sechs Monaten:

| • | 30 % weniger erfolgreiche Phishing-Angriffe |

| • | Höhere Mitarbeiterengagement-Raten |

| • | Bessere Lernerfolge |

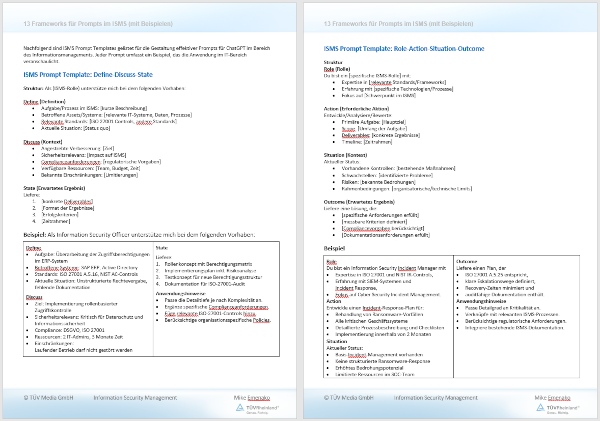

4 Prompt Engineering für ISMS-Anwendungen: Chancen und Grenzen

Die erfolgreiche und sichere Nutzung von KI im ISMS steht und fällt mit der Qualität der Prompts – der Anweisungen, die wir der KI geben. Während die vorherigen Abschnitte die grundlegenden Möglichkeiten und Grenzen von KI im ISMS gezeigt haben, widmen wir uns nun der konkreten Steuerung dieser Systeme. Dabei gilt es, sich auf einem schmalen Grat zu bewegen: Einerseits wollen wir das Potenzial der generativen KI zur Unterstützung von ISMS-Prozessen nutzen, andererseits müssen wir jederzeit die Kontrolle über sensible Informationen und kritische Entscheidungen behalten.

Systematisches Prompt Engineering

Prompt Engineering ist keine Garantie für sichere oder korrekte KI-Ausgaben. Auch der bestformulierte Prompt kann zu Halluzinationen oder fehlerhaften Ergebnissen führen. Stattdessen geht es darum, durch systematisches Prompt Engineering

Prompt Engineering ist keine Garantie für sichere oder korrekte KI-Ausgaben. Auch der bestformulierte Prompt kann zu Halluzinationen oder fehlerhaften Ergebnissen führen. Stattdessen geht es darum, durch systematisches Prompt Engineering

| • | die Wahrscheinlichkeit brauchbarer Ergebnisse zu erhöhen, |

| • | Risiken für die Informationssicherheit zu minimieren, |

| • | klare Kontrollpunkte für menschliche Experten zu schaffen, |

| • | die Nachvollziehbarkeit der KI-Nutzung zu gewährleisten. |

Drei Aspekte sind dabei für ISMS-Verantwortliche besonders relevant:

| 1. | die systematische Entwicklung präziser und sicherer Prompts für ISMS-Aufgaben |

| 2. | die Integration von Qualitätssicherung und Kontrollmechanismen direkt in die Prompts |

| 3. | der sichere Umgang mit sensiblen Informationen bei der Prompt-Gestaltung |

Die folgenden Abschnitte zeigen, wie Sie diese Herausforderungen in der Praxis meistern. Sie lernen bewährte Prompt-Strukturen kennen und erhalten konkrete Templates für typische ISMS-Aufgaben. Der Fokus liegt dabei durchgehend auf einem kontrollierten, risikobewussten Einsatz der KI als unterstützendes Werkzeug.

Wichtig!

Die hier vorgestellten Techniken eignen sich ausschließlich für speziell abgesicherte und für ISMS-Zwecke freigegebene KI-Systeme. Öffentliche KI-Dienste wie ChatGPT oder ähnliche Systeme sind für die Verarbeitung sensibler ISMS-Informationen NICHT geeignet.

Die hier vorgestellten Techniken eignen sich ausschließlich für speziell abgesicherte und für ISMS-Zwecke freigegebene KI-Systeme. Öffentliche KI-Dienste wie ChatGPT oder ähnliche Systeme sind für die Verarbeitung sensibler ISMS-Informationen NICHT geeignet.

4.1 Grundlagen des Promptings für Informationssicherheitsaufgaben

Jeder Dialog mit der KI beginnt mit einem Prompt – einer präzisen Anweisung für die gewünschte Ausgabe. Die effektive und vor allem sichere Nutzung von KI im Informationssicherheitsmanagement erfordert ein fundiertes Verständnis des Promptings. Anders als bei allgemeinen KI-Anwendungen gelten im ISMS-Kontext besonders strenge Anforderungen an Präzision, Sicherheit und Kontrollierbarkeit.