05450 Nachweis von IT-Security-Anforderungen durch die Qualitätssicherung

|

Ausgehend von den Sicherheitsanforderungen an die Produkte einer IT-Systementwicklung (s. Kap. 05410), sind vielschichtige Qualitätssicherungsmaßnahmen zur Nachweisführung der geforderten IT-Security zu ergreifen. Die Maßnahmen gehen über die engere Qualitätssicherung eines Projektes hinaus, da diese oftmals nur auf den Nachweis der eigentlichen Funktionalität abzielen.

Eine Lösung bietet die aktive Einbeziehung der Qualitätssicherung in die Phase der Anforderungsanalyse zu den Themen der IT-Sicherheit (Infrastruktur und Systemverfügbarkeit, Daten und Datensicherheit, Datensicherung, Prozess/Rollen/Berechtigungen). Der Beitrag beschreibt exemplarisch die Methoden und Vorgehensweisen ausgehend von der Identifikation der QS-relevanten Objekte der IT-Sicherheit bis zur Nachweisführung im System- und Abnahmetest. Arbeitshilfen: von: |

1 Einleitung

Ausgehend von den Sicherheitsanforderungen an die Produkte der IT-Systementwicklung (s. Kap. 05410), sind vielschichtige Qualitätssicherungsmaßnahmen zur Nachweisführung der geforderten IT-Security zu ergreifen.

Besondere Maßnahmen erforderlich

Die Maßnahmen gehen über die engere Qualitätssicherung eines Projekts hinaus, da diese oftmals nur auf den Nachweis der eigentlichen Funktionalität abzielen.

Die Maßnahmen gehen über die engere Qualitätssicherung eines Projekts hinaus, da diese oftmals nur auf den Nachweis der eigentlichen Funktionalität abzielen.

Eine Lösung bietet die aktive Einbeziehung der Qualitätssicherung in die Phase der Anforderungsanalyse zu den Themen der IT-Sicherheit.

Themenschwerpunkte setzen

Zu den Themen der IT-Security zählen dabei:

Zu den Themen der IT-Security zählen dabei:

| • | Infrastruktur und Systemverfügbarkeit: Verfügbarkeit der Infrastruktur und des IT-Systems für den Anwender; |

| • | Daten und Datensicherheit: Schutz von Daten und Datenstrukturen vor unberechtigtem Zugriff von innen und außen und Verfälschung oder auch Zerstörung; |

| • | Datensicherung: Archivierung, Identifizierbarkeit und Reproduzierbarkeit von Daten; |

| • | Prozesse/Rollen/Berechtigungen: Sicherstellung der Verfügbarkeit, Verbindlichkeit, Vertraulichkeit und Integrität für Prozesse, Rollen und Berechtigungen. |

Der Fokus des Beitrags liegt auf der Qualitätssicherung von IT-Projekten zur Entwicklung von Software und auf den Besonderheiten für die IT-Security. Nicht betrachtet werden besondere Maßnahmen bzgl. der Umgebung wie die Ausstattung von Gebäuden etc.

Phasen der Entwicklung beachten

Der Beitrag gibt zunächst einen Überblick zur Qualitätssicherung in IT-Projekten. Anschließend sind exemplarisch die Methoden und Vorgehensweisen von der Identifikation der QS-relevanten Objekte der IT-Sicherheit bis zur Nachweisführung im System- und Abnahmetest beschrieben. Die wesentlichen entwicklungsbegleitenden Phasen der Qualitätssicherung mit Schwerpunkt auf die IT-Security sind

Der Beitrag gibt zunächst einen Überblick zur Qualitätssicherung in IT-Projekten. Anschließend sind exemplarisch die Methoden und Vorgehensweisen von der Identifikation der QS-relevanten Objekte der IT-Sicherheit bis zur Nachweisführung im System- und Abnahmetest beschrieben. Die wesentlichen entwicklungsbegleitenden Phasen der Qualitätssicherung mit Schwerpunkt auf die IT-Security sind

| • | Anforderungsanalyse, |

| • | IT-Entwicklung und |

| • | Abnahme. |

Nummerierungsschema

Der Beitrag enthält konkrete Vorgehensweisen mit einzelnen Schritten. Damit die einzelnen Schritte eindeutig zu referenzieren sind, enthalten die einzelnen Schritte Nummerierungen, die folgende Bedeutungen haben.

Der Beitrag enthält konkrete Vorgehensweisen mit einzelnen Schritten. Damit die einzelnen Schritte eindeutig zu referenzieren sind, enthalten die einzelnen Schritte Nummerierungen, die folgende Bedeutungen haben.

| • | AA SNN TSNN: Anforderungsanalyse Schritt NN Teilschritt NN (N = natürliche Zahl) |

| • | EW SNN TNN: IT-Entwicklung Schritt NN Teilschritt NN |

| • | AB SNN TSNN: Abnahme Schritt NN Teilschritt NN |

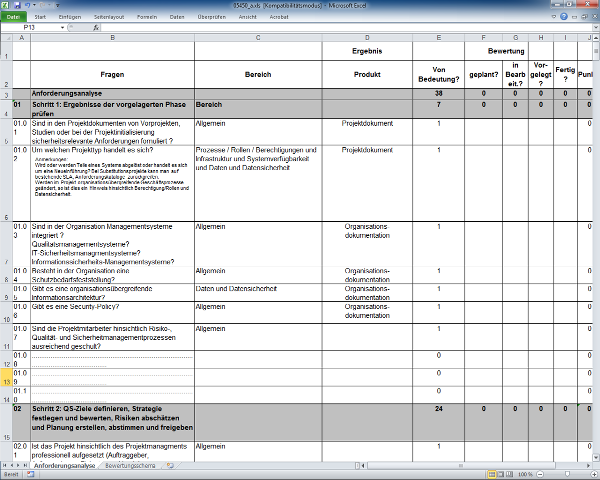

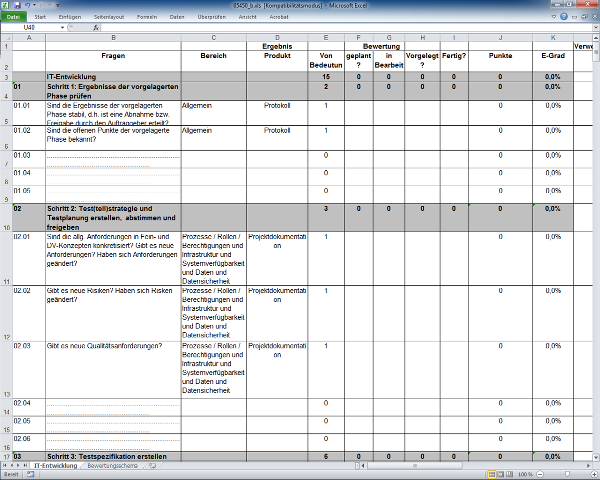

Begleitend zu diesem Beitrag befinden sich auf der CD-ROM Checklisten mit Kontrollfragen zu den einzelnen Schritten. Eine Erläuterung zu den Bedeutungen der einzelnen Checklisten ist jeweils im Tabellenblatt „Bewertungsschema” enthalten.

Arbeitshilfen

Eine Übersicht zu den einzelnen Abschnitten des Beitrags und den Checklisten ist in der Tabelle 1 angegeben.

Eine Übersicht zu den einzelnen Abschnitten des Beitrags und den Checklisten ist in der Tabelle 1 angegeben.

Tabelle 1: Übersicht Abschnitt und zugehörige Checklisten

Abschnitt | Checkliste/Tabellenblatt |

|---|---|

Anforderungsanalyse (Abschnitt 3) | Fragenkatalog „Anforderungsanalyse” mit Erläuterungen im Tabellenblatt[  05450_a.xlsx] 05450_a.xlsx] |

IT-Entwicklung (Abschnitt 4) | Fragenkatalog „IT-Entwicklung” mit Erläuterungen im Tabellenblatt[  05450_b.xlsx] 05450_b.xlsx] |

Abnahme (Abschnitt 5) | Fragenkatalog „Abnahme” mit Erläuterungen im Tabellenblatt[  05450_c.xlsx] 05450_c.xlsx] |

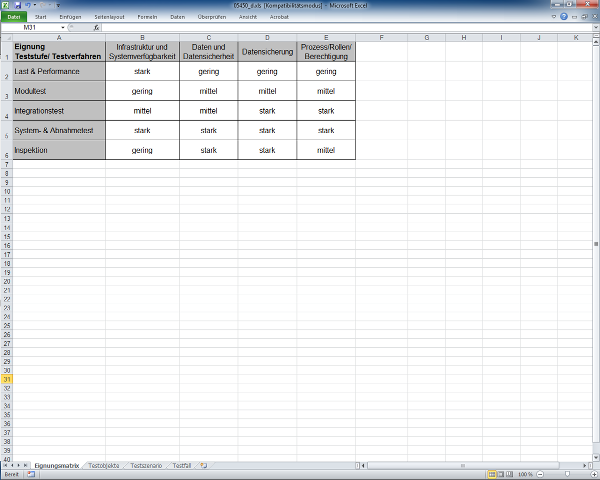

Testspezifikation erstellen (Abschnitt 4.2.3) | Vorlage „Eignungsmatrix” (s. a. Tab. 2)[

05450_d.xlsx] 05450_d.xlsx]Vorlage „Testobjekte” (s. a. Tab. 3)

Vorlage „Testszenario” (s. a. Tab. 4)

Vorlage „Testfall” (s. a. Tab. 5) |

Als Dokumentationsmuster der Qualitätssicherung können die Produktmuster des V-Modells [1] verwendet und um die Ergebnisse aus den Checklisten erweitert werden.

2 Ziele und Aufgaben der Qualitätssicherung in IT-Projekten

Aufgabe QS

Die Qualitätssicherung hat die Aufgabe, die Anforderungen der verschiedenen Anwender/Zielgruppen in allen Phasen der Entwicklung nachzuweisen. Begleitend zur Entwicklung sind deshalb unterschiedliche Maßnahmen zur Sicherstellung der Qualität notwendig, da Qualität nicht im Nachhinein in ein Produkt hineingeprüft werden kann.

Die Qualitätssicherung hat die Aufgabe, die Anforderungen der verschiedenen Anwender/Zielgruppen in allen Phasen der Entwicklung nachzuweisen. Begleitend zur Entwicklung sind deshalb unterschiedliche Maßnahmen zur Sicherstellung der Qualität notwendig, da Qualität nicht im Nachhinein in ein Produkt hineingeprüft werden kann.

Konstruktive Maßnahmen ergreifen

Deshalb sind zunächst konstruktive Maßnahmen zur Strukturierung des Entwicklungsprozesses (z. B. durch die Anwendung des V-Modells, siehe Kap. 05410) vorzunehmen. Dies kann bereits eine der Anforderungen der IT-Security sein, um eine strukturierte Vorgehensweise bei der Durchführung der Entwicklung sicherzustellen.

Deshalb sind zunächst konstruktive Maßnahmen zur Strukturierung des Entwicklungsprozesses (z. B. durch die Anwendung des V-Modells, siehe Kap. 05410) vorzunehmen. Dies kann bereits eine der Anforderungen der IT-Security sein, um eine strukturierte Vorgehensweise bei der Durchführung der Entwicklung sicherzustellen.

Die entwicklungsbegleitende Qualitätssicherung ist in Abbildung 1 angegeben.

Abb. 1: Entwicklungsbegleitende Qualitätssicherung am Beispiel des V-Modells

Teststufen und Testtechniken zuordnen

Entsprechend den Ergebnissen der einzelnen Entwicklungsphasen sind unterschiedliche Teststufen und Testtechniken anzuwenden.

Entsprechend den Ergebnissen der einzelnen Entwicklungsphasen sind unterschiedliche Teststufen und Testtechniken anzuwenden.

Eine exemplarische Übersicht ist in Abbildung 2 gegeben.

Abb. 2: Übersicht zu den Teststufen und Testarten

Entwicklungsphasen

Daraus ergeben sich die Ziele und Inhalte der einzelnen Teststufen mit den Besonderheiten der IT-Security bei den einzelnen Entwicklungsphasen:

Daraus ergeben sich die Ziele und Inhalte der einzelnen Teststufen mit den Besonderheiten der IT-Security bei den einzelnen Entwicklungsphasen:

| • | Anforderungsanalyse: Dokumentationsprüfung der Anforderungen als Grundlage für den späteren System- und Abnahmetest und Last- und Performance-Test. Hier sind vor allem die nicht funktionalen Anforderungen für die IT-Security wichtig. Die Notwendigkeit und der Umfang einer Prüfung können z. B. durch eine Schutzbedarfsanalyse festgestellt werden. |

| • | IT-Entwicklung mit Grob- und Feinspezifikation, Implementierung und Integration: Testen von einzelnen Systembestandteilen in einem Modul- oder Integrationstest. Für die IT-Security sind vor allem die Systembestandteile mit einer hohen Kritikalität zu prüfen. |

| • | Abnahme: Prüfen des IT-Systems gegen die Anforderungen. Aus Sicht der IT-Sicherheit muss hier der Nachweis der geforderten Eigenschaften in einer möglichst produktionsnahen Umgebung vorgenommen werden. |

In den einzelnen Entwicklungsphasen werden im Wesentlichen die in Abbildung 3 dargestellten Schritte durchgeführt.

Abb. 3: Wesentliche Schritte der Qualitätssicherung in den einzelnen Phasen der Entwicklung

Iteratives Vorgehen gefordert

Aufgrund der Ergebnisse eines Schrittes kann eine Überprüfung der Ergebnisse der vorherigen Schritte oder einer gesamten Phase erfolgen.

Aufgrund der Ergebnisse eines Schrittes kann eine Überprüfung der Ergebnisse der vorherigen Schritte oder einer gesamten Phase erfolgen.

In den nachfolgenden Abschnitten werden die wesentlichen Schritte den Inhalten der einzelnen Entwicklungsphasen angepasst bzw. erweitert.

3.1 Ziele der Qualitätssicherung bei der Anforderungsanalyse

Die Qualitätssicherung hat in dieser Phase das Ziel des Nachweises der Anforderungen der IT-Security. Dazu sind eine aktive Beteiligung am Prozess der Anforderungsermittlung und das Prüfen der Anforderungsdokumentation notwendig. Wesentliche Themenschwerpunkte sind dabei

| • | Infrastruktur und Systemverfügbarkeit, |

| • | Daten und Datensicherheit, |

| • | Datensicherung und |

| • | Prozess/Rollen/Berechtigungen. |

3.2 Kurzbeschreibung und Vorgehensweise der Qualitätssicherung bei der Anforderungsanalyse

In Anlehnung an das schrittweise Vorgehen bei der Anforderungsanalyse (s. Kap. 05410) sind die nachfolgenden Aktivitäten durchzuführen.

| • | AA S01 Schritt 1: Ergebnisse der vorgelagerten Phasen prüfen |

| • | AA S02 Schritt 2: QS-Ziele definieren, Strategie festlegen und bewerten, Risiken abschätzen und Planung erstellen, abstimmen und freigeben |

| • | AA S03 Schritt 3: Tests vorbereiten, durchführen und Auswertungen vornehmen |

| • | AA S04 Schritt 4: Ergebnisse der QS-Maßnahmen der Anforderungsanalyse prüfen und zur Abnahme vorlegen |

Die nachfolgenden Abschnitte behandeln die einzelnen Schritte unter dem speziellen Gesichtspunkt der IT-Sicherheit. Weiter gehende Informationen zu den kurz vorgestellten Vorgehensweisen und Auszügen finden Sie beigefügt im Fragenkatalog „Anforderungsanalyse” in einer dazu vorbereiteten Excel-Datei.[ 05450_a.xlsx]

05450_a.xlsx]

05450_a.xlsx]

05450_a.xlsx]

AA S01

3.2.1 Schritt 1: Ergebnisse der vorgelagerten Phasen prüfen

Mindestanforderungen

Viele IT-Projekte scheitern bereits, bevor sie begonnen haben, oder in den frühen Phasen. Deshalb müssen mindestens die nachfolgenden Ergebnisse aus den frühen Projektphasen vorhanden sein:

Viele IT-Projekte scheitern bereits, bevor sie begonnen haben, oder in den frühen Phasen. Deshalb müssen mindestens die nachfolgenden Ergebnisse aus den frühen Projektphasen vorhanden sein:

| • | Vertragliche Vereinbarungen |

| • | Projektplanung |

| • | Projekthandbuch |

| • | Ergebnisse von Vorprojekten und Vorstudien |

| • | Dokumente der Projektinitialisierung |

| • | Projektabschlussberichte ähnlicher Projekte |

| • | Projekt- und Sicherheitsrichtlinien |

| • | Service Level Agreements (SLA) ähnlicher Projekte |

Diese Ergebnisse gilt es zunächst zu sichten und hinsichtlich möglicher Anforderungen an die IT-Security zu analysieren. Soll beispielsweise ein System durch ein neues abgelöst oder substituiert werden, so liefern bestehende SLA nützliche Hinweise bzgl. Verfügbarkeit bestimmter Dienste, Übertragungsqualität und die Einbeziehung von Sicherheitsaspekten (Security-Policy).