06110 Sicherheitsanalyse äußerer Risiken – Checkliste Unternehmenssicherheit

|

Unternehmenssicherheit wird oft nur als Einzelprozess und nicht als komplexer Prozess verstanden. Häufig wird übersehen, dass gerade bei der Sicherheit Störgrößen aus den verschiedensten Bereichen eines Unternehmens wirksam werden und diese wiederum Rückwirkungen auf alle Bereiche haben können. Der Beitrag liefert Ansätze, welche komplexen Wirkungsketten durch den IT-Sicherheitsbeauftragten assoziativ und analytisch berücksichtigt werden sollten, damit Lösungen auch für Einzelbereiche stimmig in ein Gesamtkonzept passen und ihre Wirkungen voll entfalten können. Arbeitshilfen: von: |

1 Sicherheit als ganzheitlicher Prozess

Für alle Arten von Organisationen besteht die Gefahr, gesteckte Ziele nicht zu erreichen. Dafür verantwortlich ist eine Reihe von Faktoren,

| • | die entweder in der Organisation selbst begründet sind, |

| • | oder externe Faktoren, die die Abläufe, Prozesse und die damit verbundenen Entscheidungen beeinflussen. |

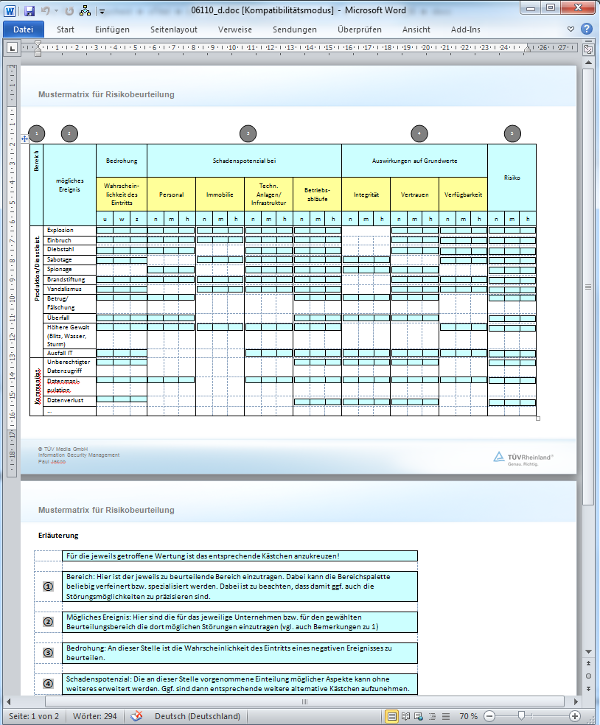

Sowohl die internen als auch die externen Faktoren werden oft nicht erkannt und bergen daher Unsicherheiten hinsichtlich der Erreichung von Zielen. Dies ist das Verständnis des Risikos nach der Norm ISO 31000:2018 [1], die Risiko als Effekt der Unsicherheit auf die Ziele definiert.

Sicherheitsanalyse

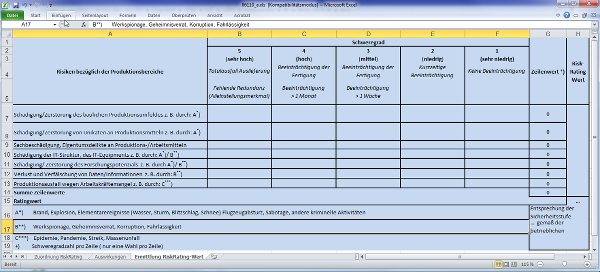

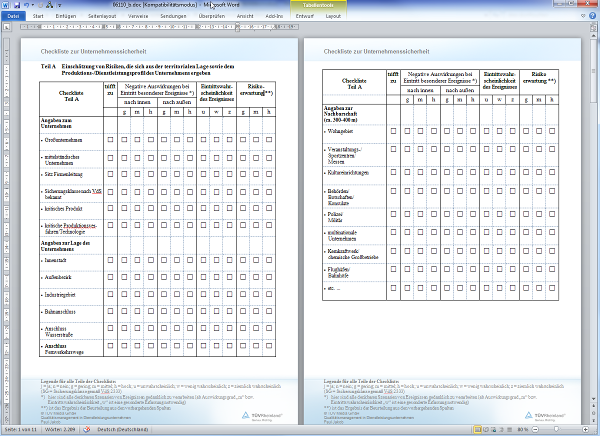

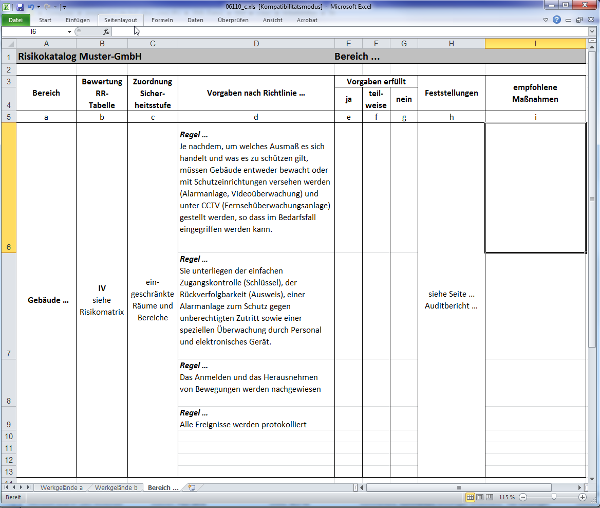

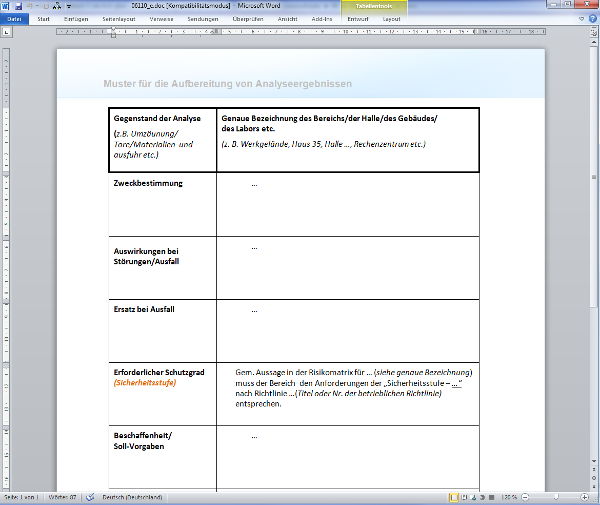

Im Zuge einer Sicherheitsanalyse sind zu beurteilen:

Im Zuge einer Sicherheitsanalyse sind zu beurteilen: