05530 Information Security im Home Office

|

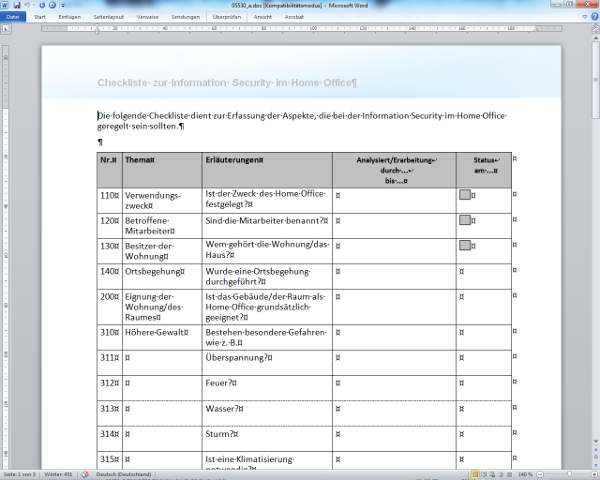

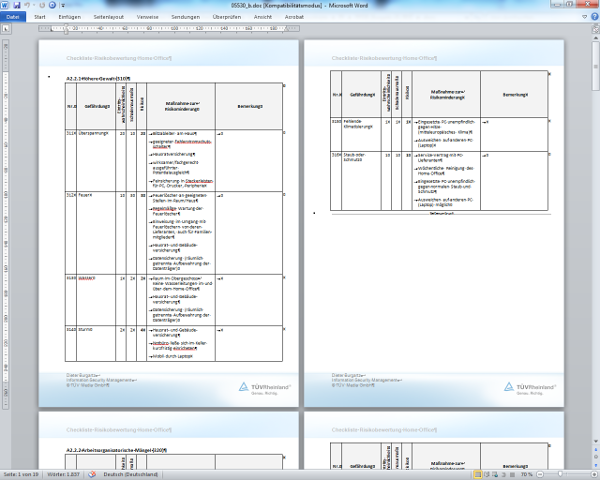

In zunehmendem Maße haben Mitarbeiter von ihrem häuslichen Umfeld aus Zugang zu Rechnern und Zugriff auf Daten ihres Unternehmens. Das private Umfeld und die damit verbundenen Telekommunikationswege zum Unternehmen bedingen zusätzliche und verstärkte Bedrohungen der Informationssicherheit. Auf welche typischen Gefährdungslagen zu achten ist und welche organisatorischen und technischen Maßnahmen vom Unternehmen ergriffen werden sowie vom Mitarbeiter beachtet werden sollten, wird an praktischen Beispielen dargestellt und erläutert. Eine arbeitsplatzspezifische Bestandsaufnahme mit den beigefügten Checklisten zeigt den Regelungs- und Handlungsbedarf sowie Lösungen auf. Ein Mustertext für eine Vereinbarung zwischen Mitarbeiter und Unternehmen ist ebenfalls im Beitrag enthalten. Arbeitshilfen: von: |

1 Einleitung und Überblick

Was ist ein Home Office?

Unter Home Office wird eine außerbetriebliche Arbeitsstätte in einer Wohnung oder in einem Haus eines Mitarbeiters (Mietobjekt oder eigenes Objekt) verstanden, von der aus ein Mitarbeiter seine mit dem Arbeitgeber vereinbarte Arbeitszeit ganz oder zumindest teilweise leistet. Ferner wird vorausgesetzt, dass in einem Home Office (häuslicher Arbeitsplatz) technische Einrichtungen (Laptop, Personal Computer, ... ) verwendet werden, die eine automatisierte Datenverarbeitung mit oder ohne Telekommunikationsverbindung mit dem Unternehmen ermöglichen.

Unter Home Office wird eine außerbetriebliche Arbeitsstätte in einer Wohnung oder in einem Haus eines Mitarbeiters (Mietobjekt oder eigenes Objekt) verstanden, von der aus ein Mitarbeiter seine mit dem Arbeitgeber vereinbarte Arbeitszeit ganz oder zumindest teilweise leistet. Ferner wird vorausgesetzt, dass in einem Home Office (häuslicher Arbeitsplatz) technische Einrichtungen (Laptop, Personal Computer, ... ) verwendet werden, die eine automatisierte Datenverarbeitung mit oder ohne Telekommunikationsverbindung mit dem Unternehmen ermöglichen.

Besondere Bedrohungen und Risiken

Neben den bekannten Bedrohungen der Information Security auf dem Campus des Unternehmens ergeben sich im und aus dem häuslichen Umfeld zum einen weitere und besondere Gefährdungen. Zum anderen sind die Eintrittswahrscheinlichkeiten im häuslichen Umfeld zum Teil höher als in einer betrieblichen Infrastruktur.

Neben den bekannten Bedrohungen der Information Security auf dem Campus des Unternehmens ergeben sich im und aus dem häuslichen Umfeld zum einen weitere und besondere Gefährdungen. Zum anderen sind die Eintrittswahrscheinlichkeiten im häuslichen Umfeld zum Teil höher als in einer betrieblichen Infrastruktur.

Die Bedrohungen sowie die damit verbundenen Risiken und Eintrittswahrscheinlichkeiten müssen allen Beteiligten (Mitarbeitern und Unternehmen) bekannt sein, und es sollten geeignete und angemessene Maßnahmen technischer und organisatorischer Art ergriffen werden, die diese Gefährdungen abwehren oder zumindest auf ein hinnehmbares Maß reduzieren (= kalkulierbares Restrisiko!).