04A06 Advanced Persistent Threats (APT) – Gekommen, um zu bleiben

|

Ein Netzwerk ermöglicht es, dass Systeme miteinander kommunizieren können, und zwar unabhängig davon, ob diese Kommunikation erforderlich ist oder als Angriff erfolgt. In den letzten Jahren ist eine massive Verdichtung in diesem Umfeld zu beobachten, d. h., es werden immer mehr Geräte, Anwendungen und Prozesse vernetzt. Dies ermöglicht nicht nur ein schnelles Voranschreiten der Digitalisierung, sondern vergrößert auch die Angriffsfläche. Der Beitrag soll ihnen verdeutlichen, wie sehr sich in unserer vernetzten Welt die Angriffsfläche vergrößert hat. Anhand einfacher Beispiele zeigt er die daraus abgeleiteten Gefahren deren Bedrohungspotenzial teilweise nicht bekannt ist bzw. oft auch unterschätzt wird. von: |

1.1 Fluch und Segen der vernetzten Welt

Bereits im Beitrag „Advanced Persistent Threats (APT) – IT-Sicherheit in einer vernetzten Welt” (s. Kap. 04A05) wurde gezeigt, dass im Kontext der Sicherheit in einer stark vernetzten (IT-)Welt durchaus ein Spannungsbogen zwischen dem Transformationspotenzial der Digitalisierung und ihrem technologischen Unterbau zu erkennen ist. Dieser Spannungsbogen muss aufgelöst werden, wobei dies aber nicht einfach durch einen stringenten Verzicht auf den Einsatz von IT und neuen technischen Lösungen erfolgen kann.

Einfaches Beispiel

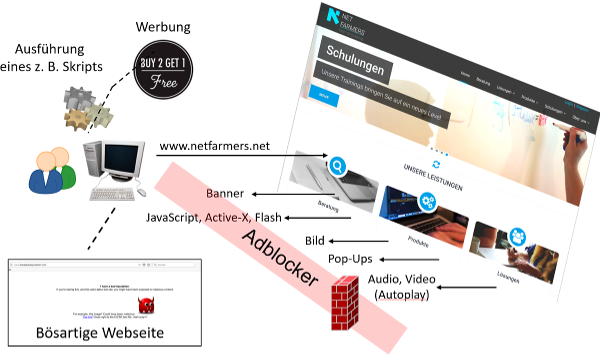

Fluch und Segen einer intensiven Vernetzung lassen sich einleitend anhand eines sehr einfachen Beispiels verdeutlichen. Wir nutzen z. B. täglich einen Webbrowser, um uns im Internet zu bewegen und uns den Inhalt von Webseiten anzeigen zu lassen. Dabei ist der Aufruf einer Webseite oft mit sehr vielen Aktivitäten verknüpft, die im Hintergrund ausgeführt werden und z. B. dafür sorgen, dass Werbung eingeblendet wird. Allerdings haben für uns nicht alle Hintergrundaktivitäten diese konkrete Sichtbarkeit. Die Abbildung 1 verdeutlicht den Aufruf einer Webseite.

Abb. 1: Voll im Wind

Fluch und Segen einer intensiven Vernetzung lassen sich einleitend anhand eines sehr einfachen Beispiels verdeutlichen. Wir nutzen z. B. täglich einen Webbrowser, um uns im Internet zu bewegen und uns den Inhalt von Webseiten anzeigen zu lassen. Dabei ist der Aufruf einer Webseite oft mit sehr vielen Aktivitäten verknüpft, die im Hintergrund ausgeführt werden und z. B. dafür sorgen, dass Werbung eingeblendet wird. Allerdings haben für uns nicht alle Hintergrundaktivitäten diese konkrete Sichtbarkeit. Die Abbildung 1 verdeutlicht den Aufruf einer Webseite.

Jeder Aufruf ein Risiko

Durch den Aufruf einer Webseite werden z. B. Banner angezeigt, Musik wird automatisch abgespielt, ein YouTube-Video gezeigt, ein Skript ausgeführt, oder Inhalte werden von anderen Webseiten nachgeladen. Für einige dieser Aktivitäten – z. B. das Nachladen von Bildern – muss Ihr Browser im Hintergrund mit anderen Zielen kommunizieren. Dabei sind aber nicht alle Kontaktpunkte friedvoll. So kann z. B. die von Ihnen besuchte Webseite gehackt worden sein, sodass sich Ihr Browser beim Aufruf dieser Webseite unbemerkt im Hintergrund auch mit einem vom Angreifer präparierten Kontaktpunkt in Verbindung setzt. Die (weltweite) Vernetzung ist die Grundlage für ein solch komplexes Kommunikationsgeflecht. Mit steigender Zahl an Kontaktpunkten steigt allerdings auch die Wahrscheinlichkeit, dass Ihnen einer dieser Kontaktpunkte nicht freundlich gesinnt ist. Überspitzt formuliert heißt das, dass jeder Aufruf einer Webseite heute ein potenzielles Risiko darstellt. Dieses Risiko ist zu bewerten und durch entsprechende Maßnahmen zu reduzieren.

Durch den Aufruf einer Webseite werden z. B. Banner angezeigt, Musik wird automatisch abgespielt, ein YouTube-Video gezeigt, ein Skript ausgeführt, oder Inhalte werden von anderen Webseiten nachgeladen. Für einige dieser Aktivitäten – z. B. das Nachladen von Bildern – muss Ihr Browser im Hintergrund mit anderen Zielen kommunizieren. Dabei sind aber nicht alle Kontaktpunkte friedvoll. So kann z. B. die von Ihnen besuchte Webseite gehackt worden sein, sodass sich Ihr Browser beim Aufruf dieser Webseite unbemerkt im Hintergrund auch mit einem vom Angreifer präparierten Kontaktpunkt in Verbindung setzt. Die (weltweite) Vernetzung ist die Grundlage für ein solch komplexes Kommunikationsgeflecht. Mit steigender Zahl an Kontaktpunkten steigt allerdings auch die Wahrscheinlichkeit, dass Ihnen einer dieser Kontaktpunkte nicht freundlich gesinnt ist. Überspitzt formuliert heißt das, dass jeder Aufruf einer Webseite heute ein potenzielles Risiko darstellt. Dieses Risiko ist zu bewerten und durch entsprechende Maßnahmen zu reduzieren.