05210 Organisatorische PC-Richtlinien

|

Eine organisatorische Richtlinie, die in Ergänzung zu DV-technischen und infrastrukturellen Maßnahmen den sicheren Umgang mit Personal Computern und Laptops im Enterprise Office und Home Office regelt, ist unentbehrlich. Warum eine solche Richtlinie für einen funktionierenden Prozess der Informationssicherheit unerlässlich ist und welche Punkte darin zu berücksichtigen sind, wird begründet und ausgeführt.

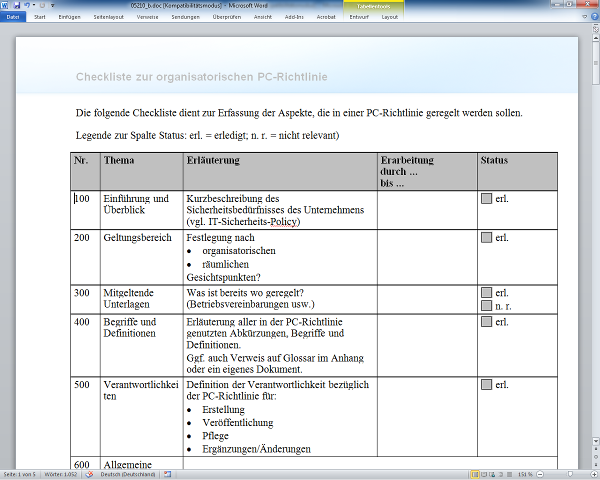

Ergänzt wird die Darlegung durch eine Checkliste, aus der hervorgeht, welche Punkte regelungsbedürftig sind. Arbeitshilfen: von: |

1 Sinn und Zweck einer PC-Richtlinie

Status der Informationssicherheit

Als wichtigen Teil der Informationssicherheit wird die Unterbringung von Serversystemen in entsprechend gesicherten Räumen angesehen. Diese Räume bieten in der Tat bei richtiger Auslegung einen guten Schutz vor einer großen Anzahl von Bedrohungen. Ein weiterer Teil der möglichen Angriffe auf schützenswerte Informationen wird durch technische Installationen wie z. B. Firewall, Virenscanner, Intrusion Detection System etc. eliminiert.

Als wichtigen Teil der Informationssicherheit wird die Unterbringung von Serversystemen in entsprechend gesicherten Räumen angesehen. Diese Räume bieten in der Tat bei richtiger Auslegung einen guten Schutz vor einer großen Anzahl von Bedrohungen. Ein weiterer Teil der möglichen Angriffe auf schützenswerte Informationen wird durch technische Installationen wie z. B. Firewall, Virenscanner, Intrusion Detection System etc. eliminiert.

Durch die Absicherung der Unternehmensinformationen mit Hilfe von DV-technischen und infrastrukturellen Maßnahmen wird ein wesentlicher Beitrag zur Informationssicherheit geleistet. Doch bleibt ein weites Feld an Bedrohungen unberücksichtigt, wenn die Mitarbeiter nicht entsprechend informiert und sensibilisiert werden bzw. wenn wichtige organisatorische Regelungen nicht klar getroffen sind.

Sicherheit einer Burg

Vergleicht man die infrastrukturellen Maßnahmen bezüglich der Unterbringung der Serversysteme mit einer mittelalterlichen Burg, die mit einem Wassergraben und einer Burgmauer ausgestattet ist, so erkennt man ein auf den ersten Blick sehr hohes Maß an Sicherheit. Doch der tiefste Wassergraben und die höchste Burgmauer sind wirkungslos, wenn der Burgwächter die Angreifer nicht erkennt und die Zugbrücke öffnet. Außerdem könnten die Bewohner der Burg durch „private” Baumaßnahmen die Burgmauer aus Unwissenheit derart schwächen, dass diese einstürzt.

Vergleicht man die infrastrukturellen Maßnahmen bezüglich der Unterbringung der Serversysteme mit einer mittelalterlichen Burg, die mit einem Wassergraben und einer Burgmauer ausgestattet ist, so erkennt man ein auf den ersten Blick sehr hohes Maß an Sicherheit. Doch der tiefste Wassergraben und die höchste Burgmauer sind wirkungslos, wenn der Burgwächter die Angreifer nicht erkennt und die Zugbrücke öffnet. Außerdem könnten die Bewohner der Burg durch „private” Baumaßnahmen die Burgmauer aus Unwissenheit derart schwächen, dass diese einstürzt.