06222 Elektronische Zutrittskontrolle als Bestandteil der Unternehmenssicherheit

|

Für Unternehmen sind Projekte zur Absicherung von Unternehmensbereichen mittels Zutrittskontrolle oft besonders schwierig, da neben technischen Fragen auch eine Vielzahl organisatorischer, regulatorischer und rechtlicher Aspekte zu beachten ist.

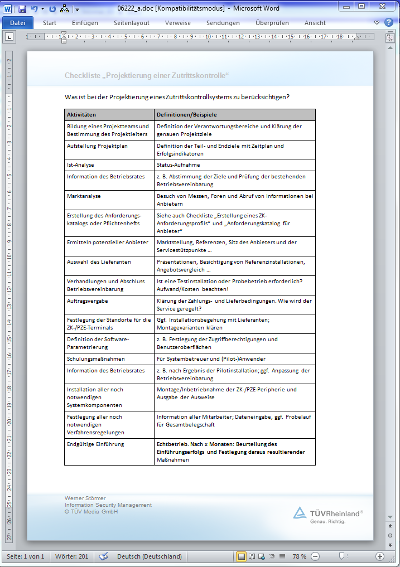

Neben der Planung und Auswahl der Systemkomponenten (Identifikationssystem, Zutrittsperipherie, Systemhard- und Software) muss sich das Projektteam im Vorfeld auch mit den technischen, betrieblichen und gesetzlichen Vorschriften (Normen, Betriebsvereinbarung, Berechtigungsmodelle, gesetzliche Regelungen usw.) auseinandersetzen. Dieser Beitrag hilft bei der Planung, Auswahl und Einführung sowie erfolgreichen Umsetzung einer Zutrittskontrolle und zeigt dazu aktuelle Techniken auf. Arbeitshilfen: von: |

1.1.1 Zutrittskontrolle zur Erhöhung der Unternehmenssicherheit

Das Sicherheitsbedürfnis

Neue Sicherheitsanforderungen aufgrund von Negativereignissen und Katastrophen sowie Änderungen von Gesetzen und Verordnungen zum Schutz von Mensch und Umwelt sind meist die Gründe für den Start eines Projekts zur Zutrittssteuerung. Steigende Wirtschaftskriminalität, Spionage, Vandalismus und Sabotage, Terrorismus, Einbruch, Diebstahl beeinflussen zusätzlich den Sicherheitsbedarf.

Neue Sicherheitsanforderungen aufgrund von Negativereignissen und Katastrophen sowie Änderungen von Gesetzen und Verordnungen zum Schutz von Mensch und Umwelt sind meist die Gründe für den Start eines Projekts zur Zutrittssteuerung. Steigende Wirtschaftskriminalität, Spionage, Vandalismus und Sabotage, Terrorismus, Einbruch, Diebstahl beeinflussen zusätzlich den Sicherheitsbedarf.

Die Zutrittskontrolle – auch als Zutrittssteuerung oder Zutrittsregelung bezeichnet – soll das unbefugte Betreten von Gebäuden, Räumen und Arealen verhindern und darin befindliche materielle und immaterielle (Informationen und Daten) Werte vor Diebstahl oder Zerstörung schützen. Den Berechtigten soll sie hingegen den Zutritt ermöglichen und diese dabei so wenig wie möglich behindern. Die Prüfung der Zutrittsberechtigung erfolgt anhand von Identitätsnachweisen (z. B. Mitarbeiterausweis), die zeitlich (Ablauffrist, Uhrzeit) und/oder örtlich (Raum, Areal etc.) begrenzt werden können. Zudem sollen bestimmte Ereignisse eindeutig und rückverfolgbar dokumentiert werden.

Entwicklung der Zutrittskontrolle

Die Zutrittskontrolle (nachfolgend wird das Kürzel „ZK” verwendet) ist keine Erfindung des Computerzeitalters. Wächter zum Schutz hochgestellter Personen oder militärischer Anlagen dienten bereits dem gleichen Zweck. Erkennungsmerkmale waren und sind z. B. das persönliche Erscheinungsbild, Dienstsiegel, Parolen (Losungs- oder Kennworte), Begleitschreiben oder persönliche Merkmale. Heute erfolgt die Identifizierung von Personen mit Passwörtern und Identträgern wie Ausweisen oder biometrischen Erkennungsmerkmalen. Intelligente Diebe brechen nicht mehr nachts Türen auf oder steigen in Fenster ein. Sie tarnen sich z. B. als Besucher oder Mitarbeiter des Unternehmens, um sich so einfach und mit wenig Risiko in schützenswerte Bereiche einzuschleusen.

Die Zutrittskontrolle (nachfolgend wird das Kürzel „ZK” verwendet) ist keine Erfindung des Computerzeitalters. Wächter zum Schutz hochgestellter Personen oder militärischer Anlagen dienten bereits dem gleichen Zweck. Erkennungsmerkmale waren und sind z. B. das persönliche Erscheinungsbild, Dienstsiegel, Parolen (Losungs- oder Kennworte), Begleitschreiben oder persönliche Merkmale. Heute erfolgt die Identifizierung von Personen mit Passwörtern und Identträgern wie Ausweisen oder biometrischen Erkennungsmerkmalen. Intelligente Diebe brechen nicht mehr nachts Türen auf oder steigen in Fenster ein. Sie tarnen sich z. B. als Besucher oder Mitarbeiter des Unternehmens, um sich so einfach und mit wenig Risiko in schützenswerte Bereiche einzuschleusen.

Erforderlicher Sicherheitsgrad

ZK-Systeme haben die Aufgabe, die Wahrscheinlichkeit eines Verlusts im personellen, materiellen oder immateriellen Bereich zu verringern. Berechtigte Mitarbeiter eines Unternehmens sollen durch einfache und schnelle Identifikation den Zutritt erhalten, Unberechtigten soll dieser aber verwehrt bleiben. Bei Zutrittsberechtigung wird die entsprechende Tür oder Vereinzelungseinrichtung freigeschaltet. Fehlt dagegen die Berechtigung, bleibt der Durchgang verwehrt. Dieser dazwischen geschaltete Vorgang soll die Bewegungsfreiheit von Berechtigten so wenig wie möglich einschränken, Unberechtigte aber „ausschließen”. Kontrolle ist also gar nicht das Ziel der Zutrittskontrolle, sondern die Steuerung. Vermutlich entstand der Begriff durch einen Fehler in der Übersetzung der Ursprungsbezeichnung „access control”. Die „Kontrolle”, die keine ist, ist vielmehr dazu da, Schäden zu verhindern.

ZK-Systeme haben die Aufgabe, die Wahrscheinlichkeit eines Verlusts im personellen, materiellen oder immateriellen Bereich zu verringern. Berechtigte Mitarbeiter eines Unternehmens sollen durch einfache und schnelle Identifikation den Zutritt erhalten, Unberechtigten soll dieser aber verwehrt bleiben. Bei Zutrittsberechtigung wird die entsprechende Tür oder Vereinzelungseinrichtung freigeschaltet. Fehlt dagegen die Berechtigung, bleibt der Durchgang verwehrt. Dieser dazwischen geschaltete Vorgang soll die Bewegungsfreiheit von Berechtigten so wenig wie möglich einschränken, Unberechtigte aber „ausschließen”. Kontrolle ist also gar nicht das Ziel der Zutrittskontrolle, sondern die Steuerung. Vermutlich entstand der Begriff durch einen Fehler in der Übersetzung der Ursprungsbezeichnung „access control”. Die „Kontrolle”, die keine ist, ist vielmehr dazu da, Schäden zu verhindern.

ZK sollte nicht isoliert betrachtet werden, sondern als Teil eines integralen Informationsschutz- und Sicherheitskonzepts mit Alarmanlagen, Einbruchmeldesystemen und zentraler Leittechnik. Je nach erforderlichem Sicherheitsgrad kommen in der Praxis unterschiedliche Systemtypen, die unter Punkt 2 erläutert werden, zum Einsatz.

Einordnung der Zutrittskontrolle

Zutrittskontrollanlagen (ZKA) werden im Bereich der Normen und Richtlinien den Alarmanlagen zugeordnet, unterscheiden sich jedoch erheblich von diesen. Das wird sehr deutlich, wenn man die Nutzung der drei hauptsächlichen Ressourcen – Gebäude, Mensch und Arbeit – daraufhin untersucht, wie sie geplant, ausgeführt und überwacht bzw. visualisiert werden. Die klassischen Gefahrenmeldeanlagen haben in erster Linie die Gebäude als Wirkungsbereich. Ziel ist vor allem die Erfassung des Ist-Zustandes sowie die Überwachung und Visualisierung [1].

Zutrittskontrollanlagen (ZKA) werden im Bereich der Normen und Richtlinien den Alarmanlagen zugeordnet, unterscheiden sich jedoch erheblich von diesen. Das wird sehr deutlich, wenn man die Nutzung der drei hauptsächlichen Ressourcen – Gebäude, Mensch und Arbeit – daraufhin untersucht, wie sie geplant, ausgeführt und überwacht bzw. visualisiert werden. Die klassischen Gefahrenmeldeanlagen haben in erster Linie die Gebäude als Wirkungsbereich. Ziel ist vor allem die Erfassung des Ist-Zustandes sowie die Überwachung und Visualisierung [1].

Im Gegensatz dazu umfasst eine ZKA die Anforderung an „Planung, Erfassung und Überwachung/Visualisierung” und zieht daraus ihren Nutzen (s. a. Abbildung 1). Folgerichtig beeinflusst sie so auch direkt oder im Verbund mit der Zeit- und Betriebsdatenerfassung (BDE) die Ressourcen Mensch und Arbeit. Damit unterscheiden sich ZKA wesentlich von anderen Alarm- und Gefahrenmeldeanlagen, obwohl sie mit solchen Sicherheitssystemen meist auch oft im Verbund eingesetzt werden [1].

Abb. 1: Einordnung der ZK in betrieblichen Anwendungen [2]

Anwendungsbereiche

Der Einsatz von ZK-Systemen empfiehlt sich überall dort, wo es um die Reduzierung potenzieller Sicherungsrisiken bzw. eine Verbesserung der organisatorischen Abläufe rund um den Zutritt zu einem Gebäude und/oder einem Gelände geht.

Der Einsatz von ZK-Systemen empfiehlt sich überall dort, wo es um die Reduzierung potenzieller Sicherungsrisiken bzw. eine Verbesserung der organisatorischen Abläufe rund um den Zutritt zu einem Gebäude und/oder einem Gelände geht.

In welchen Bereichen Zutrittssteuerungsanlagen in Ihrem Unternehmen konkret eingesetzt werden, wird maßgeblich durch deren Sicherungsbedarf und die gewünschte Organisations- und Betriebsart bestimmt. Als typische Einsatzbereiche können genannt werden [2]:

| • | Öffentliche EinrichtungenSteuerung des Zutritts zu Verwaltungen, Hochschulen und Universitäten, Museen, Einrichtungen der Energie- und Wasserversorgung, Freizeiteinrichtungen, Versammlungsstätten, Hotels, Pensionen und Jugendherbergen |

| • | IndustrieSteuerung des Zutritts an den Ein- und Ausgängen von Gebäuden und sensiblen Bereichen, Produktion, Entwicklungszentren und Labors, Zufahrten zum Betriebsgelände |

| • | BetriebsflächenSteuerung des Zutritts zu Mitarbeiter- und Besucher-Parkplätzen und Parkhäusern, Hafen- und Flughafeneinrichtungen |

| • | Groß- und EinzelhandelSteuerung des Zutritts zu Betriebs- und Lagerräumen |

| • | Rechenzentren und IT-InfrastrukturenSteuerung des Zutritts zu Räumen, z. B. mit Servern, Netzwerkkomponenten, Notstromversorgungen und Zutrittskontrollzentralen |

| • | Geld- und KreditinstituteSteuerung des Zutritts der Ein- und Ausgänge bei Kreditinstituten, Banken und Sparkassen sowie des Zutritts zu Safe- und Tresorräumen |

| • | LebensmittelbrancheSteuerung des Zutritts der Ein- und Ausgänge von Gebäuden und insbesondere der Produktion für z. B. Getränke, Fleisch- und Wurstwaren, Fertiggerichte, Back- und Süßwaren etc. |

| • | Private EinrichtungenWohnungen, Wohnungsgenossenschaften, Anwaltskanzleien, Arztpraxen etc. |

Vorteile einer Zutrittssteuerung: Wer, wie, wann, wo

Der Vorteil einer ZK-Anlage ist die Steuerung des Personenflusses nach folgenden Kriterien [2]:

Der Vorteil einer ZK-Anlage ist die Steuerung des Personenflusses nach folgenden Kriterien [2]:

| • | Wer: Nur berechtigte Personen erhalten den Zutritt nach erfolgreicher Identifikation (nachfolgend als „ID” abgekürzt). |

| • | Wie: Diesem Personenkreis wird eine persönliche Berechtigung zugewiesen, mit der dieser Zutritt zu festgelegten Bereichen und zu definierten Zeiten erhält. |

| • | Wann: Die Berechtigung zum Zutritt kann zeitlich differenziert gesteuert werden. |

| • | Wo: Die Berechtigung zum Zutritt kann zusätzlich auf Bereiche oder einzelne Räume differenziert ausgelegt werden. |

Ein wesentlicher Vorteil ist, dass verlorene oder gestohlene Ausweise im System sofort gesperrt werden können, ohne dass ganze Schließsysteme geändert werden müssen. Selbst der vergebliche Versuch der Benutzung eines bereits gesperrten Ausweises kann erkannt und dokumentiert werden. Alarme können ausgelöst und notwendige Sofortmaßnahmen eingeleitet werden.

Anforderungen an eine Zutrittskontrollanlage

Im Gegensatz zu Anlagen der Einbruch- und Brandmeldetechnik sind Zutrittssysteme in den täglichen organisatorischen Betriebsablauf eines Unternehmens integriert. Dazu gehört die Kombination mit anderen Anwendungen (z. B. der Personalzeiterfassung) und Sicherheitssystemen (z. B. Videoüberwachung und Zufahrtskontrolle). Neben der technischen Komplexität der ZKA ergeben sich auch besondere organisatorische Aspekte, die Sie berücksichtigen sollten. Die Einführung von Zutrittssteuerungssystemen ist mitbestimmungspflichtig.

Im Gegensatz zu Anlagen der Einbruch- und Brandmeldetechnik sind Zutrittssysteme in den täglichen organisatorischen Betriebsablauf eines Unternehmens integriert. Dazu gehört die Kombination mit anderen Anwendungen (z. B. der Personalzeiterfassung) und Sicherheitssystemen (z. B. Videoüberwachung und Zufahrtskontrolle). Neben der technischen Komplexität der ZKA ergeben sich auch besondere organisatorische Aspekte, die Sie berücksichtigen sollten. Die Einführung von Zutrittssteuerungssystemen ist mitbestimmungspflichtig.