06222 Elektronische Zutrittskontrolle als Bestandteil der Unternehmenssicherheit

|

Für Unternehmen sind Projekte zur Absicherung von Unternehmensbereichen mittels Zutrittskontrolle oft besonders schwierig, da neben technischen Fragen auch eine Vielzahl organisatorischer, regulatorischer und rechtlicher Aspekte zu beachten ist.

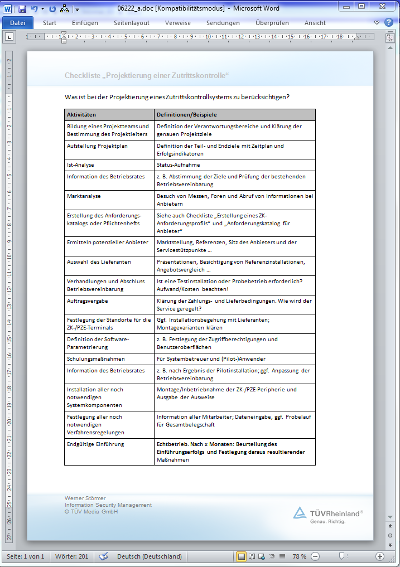

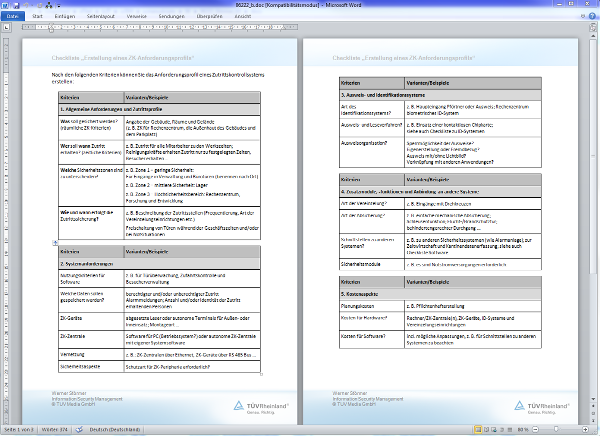

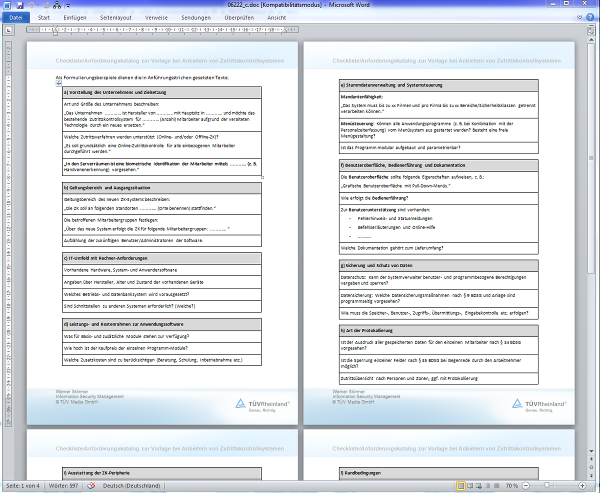

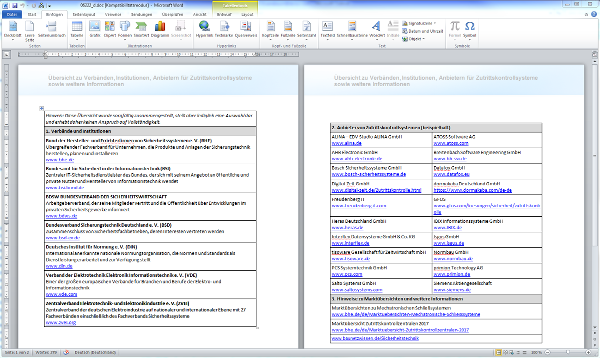

Neben der Planung und Auswahl der Systemkomponenten (Identifikationssystem, Zutrittsperipherie, Systemhard- und Software) muss sich das Projektteam im Vorfeld auch mit den technischen, betrieblishy;chen und gesetzlichen Vorschriften (Normen, Betriebsvereinbarung, Berechtigungsmodelle, gesetzliche Regelungen usw.) auseinandersetzen. Dieser Beitrag hilft bei der Planung, Auswahl und Einführung sowie erfolgreichen Umsetzung einer Zutrittskontrolle und zeigt dazu aktuelle Techniken auf. Arbeitshilfen: von: |

1.1.1 Zutrittskontrolle zur Erhöhung der Unternehmenssicherheit

Das Sicherheitsbedürfnis

Neue Sicherheitsanforderungen aufgrund von Negativereignissen und Katastrophen sowie Änderungen von Gesetzen und Verordnungen zum Schutz von Mensch und Umwelt sind meist die Gründe für den Start eines Projekts zur Zutrittssteuerung. Steigende Wirtschaftskriminalität, Spionage, Vandalismus und Sabotage, Terrorismus, Einbruch, Diebstahl beeinflussen zusätzlich den Sicherheitsbedarf.

Neue Sicherheitsanforderungen aufgrund von Negativereignissen und Katastrophen sowie Änderungen von Gesetzen und Verordnungen zum Schutz von Mensch und Umwelt sind meist die Gründe für den Start eines Projekts zur Zutrittssteuerung. Steigende Wirtschaftskriminalität, Spionage, Vandalismus und Sabotage, Terrorismus, Einbruch, Diebstahl beeinflussen zusätzlich den Sicherheitsbedarf.

Die Zutrittskontrolle – auch als Zutrittssteuerung oder Zutrittsregelung bezeichnet – soll das unbefugte Betreten von Gebäuden, Räumen und Arealen verhindern und darin befindliche materielle und immaterielle (Informationen und Daten) Werte vor Diebstahl oder Zerstörung schützen. Den Berechtigten soll sie hingegen den Zutritt ermöglichen und diese dabei so wenig wie möglich behindern. Die Prüfung der Zutrittsberechtigung erfolgt anhand von Identitätsnachweisen (z. B. Mitarbeiterausweis), die zeitlich (Ablauffrist, Uhrzeit) und/oder örtlich (Raum, Areal etc.) begrenzt werden können. Zudem sollen bestimmte Ereignisse eindeutig und rückverfolgbar dokumentiert werden.

Entwicklung der Zutrittskontrolle

Die Zutrittskontrolle (nachfolgend wird das Kürzel „ZK” verwendet) ist keine Erfindung des Computerzeitalters. Wächter zum Schutz hochgestellter Personen oder militärischer Anlagen dienten bereits dem gleichen Zweck. Erkennungsmerkmale waren und sind z. B. das persönliche Erscheinungsbild, Dienstsiegel, Parolen (Losungs- oder Kennworte), Begleitschreiben oder persönliche Merkmale. Heute erfolgt die Identifizierung von Personen mit Passwörtern und Identträgern wie Ausweisen oder biometrischen Erkennungsmerkmalen. Intelligente Diebe brechen nicht mehr nachts Türen auf oder steigen in Fenster ein. Sie tarnen sich z. B. als Besucher oder Mitarbeiter des Unternehmens, um sich so einfach und mit wenig Risiko in schützenswerte Bereiche einzuschleusen.

Die Zutrittskontrolle (nachfolgend wird das Kürzel „ZK” verwendet) ist keine Erfindung des Computerzeitalters. Wächter zum Schutz hochgestellter Personen oder militärischer Anlagen dienten bereits dem gleichen Zweck. Erkennungsmerkmale waren und sind z. B. das persönliche Erscheinungsbild, Dienstsiegel, Parolen (Losungs- oder Kennworte), Begleitschreiben oder persönliche Merkmale. Heute erfolgt die Identifizierung von Personen mit Passwörtern und Identträgern wie Ausweisen oder biometrischen Erkennungsmerkmalen. Intelligente Diebe brechen nicht mehr nachts Türen auf oder steigen in Fenster ein. Sie tarnen sich z. B. als Besucher oder Mitarbeiter des Unternehmens, um sich so einfach und mit wenig Risiko in schützenswerte Bereiche einzuschleusen.