03773 Wie Sie die Informationssicherheit im IT-Einkauf verankern

|

Die Wertschöpfung der Unternehmen hängt heute sehr stark von der eingesetzten IT ab. Die Informationssicherheit hat im Zeitalter des eCommerce und Cloud Computing eine besondere Rolle bei der Sicherung der geschaffenen Werte und zukünftigen Nutzung. Die Einhaltung der Informationssicherheitsanforderungen fängt damit bereits mit dem „richtigen” Einkauf an.

Der Einkäufer hat die Aufgabe, Transparenz in Kosten, Zeit und Risiken entlang des gesamten Lebenszyklus der eingesetzten IT-Produkte und Services herauszuarbeiten. Dabei sind auch die typischen Spannungsfelder wie Preis und Kundenzufriedenheit versus Informationssicherheit aufzulösen und Entscheidungen zu treffen. Der Einkäufer wird als Mittler zwischen den IT-Kunden und den Lieferanten immer mehr zum „Navigator” und „Risikomanager”. Der Sicherheitsverantwortliche hat die Aufgabe, den IT-Einkäufer dabei zu unterstützen und zu befähigen.

Der Gewinn und die Informationssicherheit liegen also im Einkauf! Arbeitshilfen: von: |

1 Nicht nur der Gewinn liegt im Einkauf!

Unternehmenswerte absichern

Die Wertschöpfung der Unternehmen hängt heute sehr stark von der eingesetzten IT ab. Die Informationssicherheit hat im Zeitalter von eCommerce und Cloud Computing eine besondere Rolle bei der Sicherung der geschaffenen Werte und zukünftigen Nutzung. Die Einhaltung der Sicherheitsanforderungen fängt damit bereits mit dem „richtigen” Einkauf an.

Die Wertschöpfung der Unternehmen hängt heute sehr stark von der eingesetzten IT ab. Die Informationssicherheit hat im Zeitalter von eCommerce und Cloud Computing eine besondere Rolle bei der Sicherung der geschaffenen Werte und zukünftigen Nutzung. Die Einhaltung der Sicherheitsanforderungen fängt damit bereits mit dem „richtigen” Einkauf an.

Lieferant ganzheitlich betrachten

Der Fokus der Absicherung der Unternehmenswerte durch geeignete Sicherheitsmaßnahmen richtet sich dabei nicht nur auf das eigene Unternehmen, sondern auch auf das Unternehmen des Lieferanten mit seinen eingesetzten Produkten und Services (z. B. Informationssicherheit in der Cloud).

Der Fokus der Absicherung der Unternehmenswerte durch geeignete Sicherheitsmaßnahmen richtet sich dabei nicht nur auf das eigene Unternehmen, sondern auch auf das Unternehmen des Lieferanten mit seinen eingesetzten Produkten und Services (z. B. Informationssicherheit in der Cloud).

Zum anderen werden die Anforderungen der IT-Kunden und das Angebot der Lieferanten mit z. B. Outsourcing-Lösungen immer komplexer und unübersichtlicher. Eine „falsche” Einkaufsentscheidung kann zu dauerhaften Problemen bei der Anwendung und hohen Folgekosten führen (wie z. B. fehlende Möglichkeiten zur differenzierten Berechtigungskonzeption) oder irreversible Schäden hinterlassen und zum Abschalten von Systemen führen (z. B. kein Schutz vor äußeren Hackerangriffen oder fehlende Vereinbarung zum Monitoring des Intrusion Detection Service).

Einkauf und Lebenszyklus synchronisieren

Der IT-Einkäufer wird in seiner Rolle als Mittler zwischen den IT-Kunden und den Lieferanten immer mehr zum „Navigator” und „Risikomanager”. Entlang des gesamten Lebenszyklus der eingesetzten IT-Produkte und IT Services hat er dabei die Aufgabe, Transparenz in Kosten, Zeit und Risiken über den gesamten Lebenszyklus herauszustellen. Dabei sind auch die typischen Spannungsfelder wie Preis und Kundenzufriedenheit versus Informationssicherheit zu überwinden.

Der IT-Einkäufer wird in seiner Rolle als Mittler zwischen den IT-Kunden und den Lieferanten immer mehr zum „Navigator” und „Risikomanager”. Entlang des gesamten Lebenszyklus der eingesetzten IT-Produkte und IT Services hat er dabei die Aufgabe, Transparenz in Kosten, Zeit und Risiken über den gesamten Lebenszyklus herauszustellen. Dabei sind auch die typischen Spannungsfelder wie Preis und Kundenzufriedenheit versus Informationssicherheit zu überwinden.

Entscheidende Frage

„Für welchen Preis können wir die optimale Produktqualität zur Erfüllung der Kundenanforderungen bei wem mit minimalen Risiken und unter Einhaltung der Anforderungen an die Informationssicherheit beschaffen und nutzen?”, ist dabei die entscheidende Frage.

„Für welchen Preis können wir die optimale Produktqualität zur Erfüllung der Kundenanforderungen bei wem mit minimalen Risiken und unter Einhaltung der Anforderungen an die Informationssicherheit beschaffen und nutzen?”, ist dabei die entscheidende Frage.

Informationssicherheit im Einkauf verankern

Die Informationssicherheit wird damit ein wichtiger Aspekt für den IT-Einkauf und ist nachhaltig im Einkauf zu verankern. Dieser Beitrag gibt dazu einen Überblick und zeigt beispielhaft das Vorgehen beim IT-Einkauf unter Berücksichtigung der Informationssicherheitsaspekte.

Die Informationssicherheit wird damit ein wichtiger Aspekt für den IT-Einkauf und ist nachhaltig im Einkauf zu verankern. Dieser Beitrag gibt dazu einen Überblick und zeigt beispielhaft das Vorgehen beim IT-Einkauf unter Berücksichtigung der Informationssicherheitsaspekte.

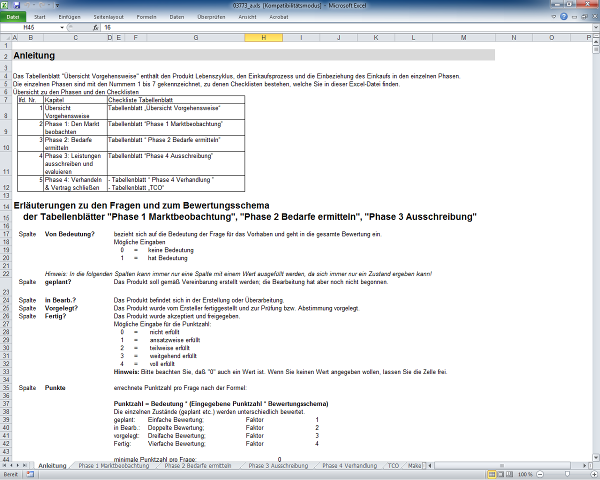

Die Abschnitte des Beitrags enthalten konkrete Vorgehensweisen mit einzelnen Schritten. Begleitend dazu finden Sie im Text Kontrollfragen zu den einzelnen Schritten. Zu Ihrer Unterstützung finden Sie eine Excel-Anwendung beigefügt, mit der Sie die Antworten zu den Kontrollfragen über entsprechende Checklisten erfassen. Eine detaillierte Anleitung zur Verwendung der einzelnen Checklisten finden Sie dort im Tabellenblatt „Anleitung”.[ 03773_a.xlsx]

03773_a.xlsx]

03773_a.xlsx]

03773_a.xlsx]Eine Übersicht zu den einzelnen Abschnitten des Beitrags und den zugehörigen Checklisten finden Sie in der Tabelle 1.

Tabelle 1: Übersicht Abschnitte und Checklisten

Abschnitt | Tabellenblatt in der Excel-Anwendung | |

|---|---|---|

Tabellenblatt „Übersicht Vorgehensweise” | ||

Tabellenblatt „Anleitung” | ||

4 Phase 1: | Den Markt beobachten | Tabellenblatt „Phase 1 Marktbeobachtung” |

5 Phase 2: | Bedarfe ermitteln | Tabellenblatt „Phase 2 Bedarfe ermitteln” |

6 Phase 3: | Leistungen ausschreiben und evaluieren | Tabellenblatt „Phase 3 Ausschreibung” |

7 Phase 4: | Verhandeln & Vertrag schließen | Tabellenblatt „Phase 4 Verhandlung”Tabellenblatt „TCO”Tabellenblatt „Make or Buy” |

2 Der Einkäufer als „Navigator”

Kundenanforderungen und Lieferantenangebote

Die IT-Kunden erwarten heute oftmals einen uneingeschränkten Zugriff auf Unternehmensprozesse und spezifische Daten unabhängig von Zeit, Ort, Raum und Medium (z. B. Zugriff auf Abverkaufszahlen über Smartphones und Internet) unter Berücksichtigung strengster Sicherheitsauflagen. Dem gegenüber steht ein breites Angebot der Lieferanten von IT-Produkten und IT Services vom einfachen Speichern und Zugriff auf Daten bis hin zum Outsourcing von ganzen Geschäftsteilen und Geschäftsprozessen (z. B. Kundenmanagement mit Vertriebsorganisation).

Die IT-Kunden erwarten heute oftmals einen uneingeschränkten Zugriff auf Unternehmensprozesse und spezifische Daten unabhängig von Zeit, Ort, Raum und Medium (z. B. Zugriff auf Abverkaufszahlen über Smartphones und Internet) unter Berücksichtigung strengster Sicherheitsauflagen. Dem gegenüber steht ein breites Angebot der Lieferanten von IT-Produkten und IT Services vom einfachen Speichern und Zugriff auf Daten bis hin zum Outsourcing von ganzen Geschäftsteilen und Geschäftsprozessen (z. B. Kundenmanagement mit Vertriebsorganisation).

Spanungsfeld Preis vs. Sicherheit

Zwischen den Anforderungen der IT-Kunden und dem Angebot der Lieferanten entsteht für den Einkäufer ein Spannungsfeld, da zum einen ein günstiger Preis und zum anderen die optimale Informationssicherheit mit Vertraulichkeit, Integrität der Daten, Verfügbarkeit, Verbindlichkeit, Authentizität und Betriebssicherheit gefordert wird. Da die Informationssicherheit für den Kunden oftmals verborgen im Hintergrund abläuft, akzeptiert er in der Regel nicht die Kosten für die Informationssicherheit.

Zwischen den Anforderungen der IT-Kunden und dem Angebot der Lieferanten entsteht für den Einkäufer ein Spannungsfeld, da zum einen ein günstiger Preis und zum anderen die optimale Informationssicherheit mit Vertraulichkeit, Integrität der Daten, Verfügbarkeit, Verbindlichkeit, Authentizität und Betriebssicherheit gefordert wird. Da die Informationssicherheit für den Kunden oftmals verborgen im Hintergrund abläuft, akzeptiert er in der Regel nicht die Kosten für die Informationssicherheit.

Spanungsfeld Kundenakzeptanz vs. Sicherheit

Ein weiteres Spannungsfeld für den Einkäufer besteht zwischen der Kundenakzeptanz und der Informationssicherheit. Nicht selten genügen IT-Produkte nicht den geforderten Informationssicherheitsstandards (z. B. fehlende Rollen- und Benutzerkonzepte), ermöglichen aber dem IT-Kunden eine einfache Bedienung ohne hohen Aufwand und aufwendige Administration.

Ein weiteres Spannungsfeld für den Einkäufer besteht zwischen der Kundenakzeptanz und der Informationssicherheit. Nicht selten genügen IT-Produkte nicht den geforderten Informationssicherheitsstandards (z. B. fehlende Rollen- und Benutzerkonzepte), ermöglichen aber dem IT-Kunden eine einfache Bedienung ohne hohen Aufwand und aufwendige Administration.

Aus rechtlicher Sicht kommt für den Einkäufer noch hinzu, dass der Einsatz z. B. von Open-Source-Produkten in den Unternehmen heikel werden kann, wenn nicht entsprechende urheberrechtliche Fragen zur Nutzung der Software zuvor geklärt sind.

Die Einführung und Nutzung neuer IT-Produkte und IT Services erfordert eine Übergangszeit (Transition). Während dieser Übergangszeit werden die bestehenden IT-Produkte und IT Services weiterhin (teilweise) genutzt und damit müssen mehrere IT-Systeme gleichzeitig betrieben und gewartet werden, was zu zusätzlichen Sicherheitsanforderungen führt. Wichtig ist dabei die Frage der Einführungsstrategie während der Übergangszeit zur Migration der Organisation, Prozesse, Daten und Systeme bis zum endgültigen Abschalten der bestehenden Produkte und Services.

Der Einsatz neuer IT-Produkte und IT Services erfordert oftmals organisatorische Veränderungen, bei denen auch die Sicherheitsanforderungen zu berücksichtigen sind. Ohne eine entsprechende Ausbildung und Qualifizierung der IT-Kunden und Anwender parallel zur Schulung der Anwender im eigentlichen Gebrauch der IT-Produkte und IT Services können bei der späteren Nutzung Sicherheitsprobleme auftreten (z. B. Vergabe neuer Benutzerrollen mit Berechtigungen). Deshalb sollten die Sicherheitsaspekte der Übergangszeit und der Zielorganisation der späteren Nutzung berücksichtigt werden.

Herausforderungen als Navigator meistern

Bei der Auswahl der geeigneten IT-Produkte und IT Services für das Unternehmen handelt es sich letztlich um eine Entscheidung mit vielen Unsicherheiten und Unbekannten, bei denen oftmals die Konsequenzen und Auswirkungen nicht unmittelbar sichtbar sind. Der moderne IT-Einkäufer kann diese Herausforderungen in der Rolle als „Navigator” lösen, wenn die folgenden Rahmenbedingungen geschaffen sind:

Bei der Auswahl der geeigneten IT-Produkte und IT Services für das Unternehmen handelt es sich letztlich um eine Entscheidung mit vielen Unsicherheiten und Unbekannten, bei denen oftmals die Konsequenzen und Auswirkungen nicht unmittelbar sichtbar sind. Der moderne IT-Einkäufer kann diese Herausforderungen in der Rolle als „Navigator” lösen, wenn die folgenden Rahmenbedingungen geschaffen sind: