03240 IT-Security-Prozesse im Unternehmen – strukturieren und darstellen

|

In diesem Beitrag erfahren Sie, was unter einem Prozess im Zusammenhang mit einem Unternehmen oder einer Organisation zu verstehen ist, und wird gezeigt, wie Sie Prozesse strukturieren, darstellen und dokumentieren können. Die verschiedenen Möglichkeiten zur Prozessdefinition und Prozessdarstellung werden anhand von konkreten Beispielen aus der Praxis erläutert. Arbeitshilfen: von: |

1 Der Prozessbegriff

Problemstellung

Spätestens seit der Revision der Qualitätsmanagementsystem-Normenreihe ISO DIN EN 9000 im Jahre 2000 sind die Begriffe „Prozess” und „Prozessorientierung” zu einem festen Bestandteil des Managementvokabulars in Industrie und Dienstleistungsunternehmen geworden. Die ISO 9001 hat mit ihrem prozessorientierten Ansatz einen entscheidenden Impuls hierfür gegeben. Sie macht allerdings nur sehr allgemeine Aussagen dazu, was unter einem Prozess zu verstehen ist, wie Prozesse im Unternehmen strukturiert, dargestellt und dokumentiert werden sollen.

Spätestens seit der Revision der Qualitätsmanagementsystem-Normenreihe ISO DIN EN 9000 im Jahre 2000 sind die Begriffe „Prozess” und „Prozessorientierung” zu einem festen Bestandteil des Managementvokabulars in Industrie und Dienstleistungsunternehmen geworden. Die ISO 9001 hat mit ihrem prozessorientierten Ansatz einen entscheidenden Impuls hierfür gegeben. Sie macht allerdings nur sehr allgemeine Aussagen dazu, was unter einem Prozess zu verstehen ist, wie Prozesse im Unternehmen strukturiert, dargestellt und dokumentiert werden sollen.

Dies hat zur Folge, dass eine Vielzahl von Prozessbegriffen mit den unterschiedlichsten Definitionen und Inhalten entstanden ist. So werden z. B. die Begriffe „Geschäftsprozess”, „Hauptprozess”, „Kernprozess” oder „Schlüsselprozess” einerseits völlig unterschiedlich interpretiert, andererseits aber auch synonym verwendet.

Was ist ein Prozess?

Einige grundsätzliche Fragen sind daher:

Einige grundsätzliche Fragen sind daher:

| • | Wie soll der Begriff „Prozess” verstanden werden? |

| • | Welche Form der Darstellung von Prozessen ist möglich und angemessen? |

| • | Wie stellt man die Wechselwirkung von Prozessen dar? |

ISO 9001 und IS0.27001

Die für das Security Management bestehende Norm ISO/IEC 27001 „Information technology – Security techniques – Information security – management systems – Requirements” ist in ihrer Struktur und in ihrem Inhalt der Norm ISO 9001 sehr ähnlich. Auch das Verständnis des Prozessbegriffes ist in beiden Normen identisch. Informationssicherheit ist kein statischer Zustand, sondern das kontinuierliche Ergebnis von festgelegten und gelebten Prozessen, die dem Regelkreis „Plan-Do-Check-Act” (PDCA) unterworfen sind.

Die für das Security Management bestehende Norm ISO/IEC 27001 „Information technology – Security techniques – Information security – management systems – Requirements” ist in ihrer Struktur und in ihrem Inhalt der Norm ISO 9001 sehr ähnlich. Auch das Verständnis des Prozessbegriffes ist in beiden Normen identisch. Informationssicherheit ist kein statischer Zustand, sondern das kontinuierliche Ergebnis von festgelegten und gelebten Prozessen, die dem Regelkreis „Plan-Do-Check-Act” (PDCA) unterworfen sind.

ISO 9001:2000

Die ISO 9000 definiert Prozess wie folgt: „Satz zusammenhängender oder sich gegenseitig beeinflussender Tätigkeiten, der Eingaben zum Erzielen”

Die ISO 9000 definiert Prozess wie folgt: „Satz zusammenhängender oder sich gegenseitig beeinflussender Tätigkeiten, der Eingaben zum Erzielen”

DGQ

Eine ähnliche Definition bietet die Deutsche Gesellschaft für Qualität (DGQ) an:

Eine ähnliche Definition bietet die Deutsche Gesellschaft für Qualität (DGQ) an:

„Gesamtheit der Tätigkeiten, die sich gegenseitig bedingen oder beeinflussen und unter Verwendung von Ressourcen Eingaben in Ergebnisse umwandeln”.

Produkt

Auch der Begriff „Produkt” wird in beiden Systemen/Normen nicht unterschiedlich behandelt. Schließlich ist das Ergebnis einer Dienstleistung oder Tätigkeit nichts anderes als ein Produkt, auch wenn es nicht im konventionellen Sinn etwas „zum Anfassen” ist.

Auch der Begriff „Produkt” wird in beiden Systemen/Normen nicht unterschiedlich behandelt. Schließlich ist das Ergebnis einer Dienstleistung oder Tätigkeit nichts anderes als ein Produkt, auch wenn es nicht im konventionellen Sinn etwas „zum Anfassen” ist.

Prozess ist hier ganz allgemein definiert und kann nach DGQ in folgende spezielle Prozesse unterteilt werden:

| • | Geschäftsprozess |

| • | Produktionsprozess |

| • | Juristischer Prozess |

| • | Projekt |

| • | Entwicklung |

Geschäftsprozess wird hierbei definiert als „Prozess, der auf den dauerhaften Erfolg der Organisation ausgerichtet ist”.

2 Strukturierung der Prozesse

Überblick

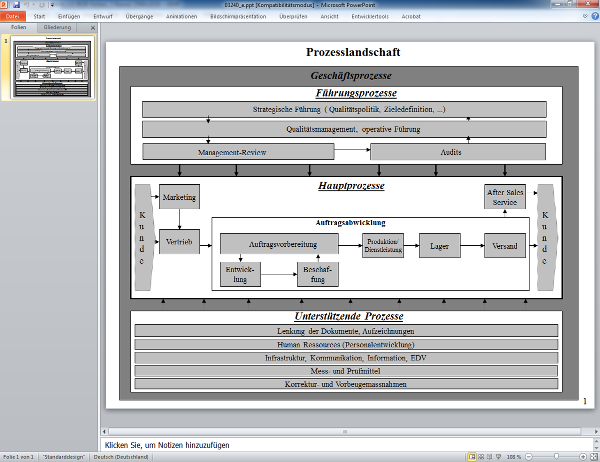

Die Prozesse in einem Unternehmen, die Geschäftsprozesse, werden häufig wie folgt gegliedert – siehe auch Abbildung 1:

| • | Managementprozesse |

| • | Kernprozesse |

| • | Unterstützende Prozesse |

Diese Prozesse bestehen jeweils aus

| • | Hauptprozessen, |

| • | Schlüsselprozessen und |

| • | Teilprozessen. |

Schlüsselprozesse

Die für den Unternehmenserfolg wichtigsten Prozesse werden vielfach als „Schlüsselprozesse” bezeichnet. Diese Prozesse erfordern die besondere Aufmerksamkeit des Managements.

Die für den Unternehmenserfolg wichtigsten Prozesse werden vielfach als „Schlüsselprozesse” bezeichnet. Diese Prozesse erfordern die besondere Aufmerksamkeit des Managements.

Weitere/ synonyme Begriffe

Neben den genannten Begriffen gibt es eine ganze Reihe anderer Begriffe, die synonym verwendet werden – siehe Abbildung 2.

Neben den genannten Begriffen gibt es eine ganze Reihe anderer Begriffe, die synonym verwendet werden – siehe Abbildung 2.

Tabelle 1: Synonyme von Prozessbegriffen

Auch bezeichnet als | |

Managementprozesse | Führungsprozesse |

Kernprozesse | Hauptprozesse

Geschäftsprozesse

Leistungsprozesse

Schlüsselprozesse |

Unterstützende Prozesse | Serviceprozesse |

Supportprozesse | |

Schlüsselprozesse | Kernprozesse |

Da für diese Prozessbegriffe keine Norm existiert, werden die Begriffe sowohl in der Praxis als auch in der Literatur sehr unterschiedlich verwendet. In diesem Beitrag wird die Strukturierung nach Abbildung 1 verwendet.

Managementprozesse

Im Verständnis der ISO/IEC 27001 ist das Information security management system (ISMS) Teil des umfassenden Managementsystems. Es basiert auf Verfahren zur Risikobetrachtung des Geschäftsbetriebs. Damit wird die Informationssicherheit etabliert, eingeführt, gearbeitet, überwacht, geprüft, aufrechterhalten und verbessert. Im Managementsystem schaffen die Managementprozesse die Voraussetzungen und Rahmenbedingungen für die übrigen Prozesse, insbesondere die Kernprozesse.

IT-Prozesse als unterstützende Prozesse

Die Prozesse der Informationssicherheit (im Sinne der ISO 27001) werden in Organisationen, für welche die Informationstechnik (IT) lediglich ein indirektes Mittel zur Erfüllung ihrer Unternehmenszwecke ist, in der Regel keine Kernprozesse darstellen. Dennoch sind die IT-Prozesse auch für derartige Unternehmen von hoher Bedeutung, wenn sie in erheblichem Maße von einer funktionsfähigen, verfügbaren und sicheren IT abhängig sind. Ausfälle von wenigen Stunden oder Tagen können Unternehmen in den kurzfristigen Ruin führen. IT-Prozesse werden in solchen Unternehmen partiell zu den Managementprozessen und insbesondere zu den unterstützenden Prozessen gehören.

Die Prozesse der Informationssicherheit (im Sinne der ISO 27001) werden in Organisationen, für welche die Informationstechnik (IT) lediglich ein indirektes Mittel zur Erfüllung ihrer Unternehmenszwecke ist, in der Regel keine Kernprozesse darstellen. Dennoch sind die IT-Prozesse auch für derartige Unternehmen von hoher Bedeutung, wenn sie in erheblichem Maße von einer funktionsfähigen, verfügbaren und sicheren IT abhängig sind. Ausfälle von wenigen Stunden oder Tagen können Unternehmen in den kurzfristigen Ruin führen. IT-Prozesse werden in solchen Unternehmen partiell zu den Managementprozessen und insbesondere zu den unterstützenden Prozessen gehören.

Einige Beispiele für Managementprozesse sind:

| • | Entwicklung und Anpassung der Qualitäts- und Umweltpolitik |

| • | Strategieentwicklung |

| • | Unternehmensplanung |

| • | Lenkung der Produkt- und Dienstleistungsentwicklung |

| • | Managementbewertung (Management-Review) |

Prozesswelt der IT-Industrie

In Unternehmen, die IT-Dienstleistungen als Unternehmenszweck für Dritte erbringen (Rechenzentren, Application Service Provider, Telekommunikations-Diensteanbieter, System- und Softwarehäuser, …) und/oder IT-Produkte vertreiben, werden sich die Prozesse der Informationssicherheit verstärkt sowohl in den Management- als auch umfassend in den Kernprozessen wiederfinden.

In Unternehmen, die IT-Dienstleistungen als Unternehmenszweck für Dritte erbringen (Rechenzentren, Application Service Provider, Telekommunikations-Diensteanbieter, System- und Softwarehäuser, …) und/oder IT-Produkte vertreiben, werden sich die Prozesse der Informationssicherheit verstärkt sowohl in den Management- als auch umfassend in den Kernprozessen wiederfinden.

| Beispiele Managementprozesse der Informationssicherheit | |

| • | Entwicklung und Anpassung der Informationssicherheitspolitik |

| • | Kosten/Nutzen-Bewertung der Informationssicherheit |

| • | Risikomanagement der IT-Sicherheit |

| • | Personalqualifizierung im Bereich der Informationssicherheit |

| • | Managementbewertung (Management-Review) der Informationssicherheit |

Kernprozesse

Definition

Kernprozesse sind solche Prozesse im Unternehmen, die eine Wertschöpfung beinhalten und damit direkt oder indirekt zur Erfüllung von Kundenanforderungen beitragen.

Kernprozesse sind solche Prozesse im Unternehmen, die eine Wertschöpfung beinhalten und damit direkt oder indirekt zur Erfüllung von Kundenanforderungen beitragen.

Beispiele Kernprozesse „Produktionsbetrieb”

Kernprozesse in einem produzierenden Unternehmen sind z. B.:

Kernprozesse in einem produzierenden Unternehmen sind z. B.:

| • | Vertrieb |

| • | Produktentwicklung |

| • | Entwicklung von Dienstleistungen |

| • | Auftragsabwicklung (für Produktherstellung und -lieferung) |

| • | Auftragsabwicklung (für Dienstleistungserbringung) |

| • | Beschaffung |

| • | Produktion/Dienstleistungserbringung |

| • | Lagerung und Versand |

| • | Kundendienst (After Sales Support) |

Beispiele für Kernprozesse „Dienstleistungs-Betrieb”

In einer Dienstleistungsorganisation, z. B. einem Beratungsunternehmen, können sich die Kernprozesse beziehen auf

In einer Dienstleistungsorganisation, z. B. einem Beratungsunternehmen, können sich die Kernprozesse beziehen auf

| • | Angebotserstellung, |

| • | Durchführung der Dienstleistung, |

| • | Hot-Line (Service). |

Beispiele Kernprozesse „IT-Unternehmen”

In Unternehmen der Informationstechnologie sind typische Kernprozesse:

In Unternehmen der Informationstechnologie sind typische Kernprozesse:

| • | Sicherstellung der geforderten/festgelegten Verfügbarkeit der IT auf Basis der festgelegten Service Level Agreement (SLA) |

| • | Unterstützung der IT-Benutzer über einen mehrstufigen Hot-Line Support mit festgelegten Reaktionszeiten |

| • | Durchführung von Datensicherungen und –archivierungen nach den gesetzlichen Forderungen und den Anforderungen der Kunden |

Unterstützende Prozesse

Unterstützende Prozesse liefern im Gegensatz zu den Kernprozessen keine direkte Wertschöpfung. Gleichwohl sind sie für einen effektiven und zuverlässigen Ablauf der Management- und Kernprozesse unerlässlich.

Beispiele unterstützende Prozesse

Einige Beispiele für unterstützende Prozesse sind:

Einige Beispiele für unterstützende Prozesse sind:

| • | Personalverwaltung |

| • | Prüfmittelüberwachung (auch IT-Prüfmittel) |

| • | Auditplanung und -durchführung |

| • | Beschaffung (IT-Infrastruktur, Outsourcing, …) |

Schlüsselprozesse

Je nach Branche, Markt-, Finanz- und/oder Personalsituation können die Schlüsselprozesse von Unternehmen zu Unternehmen unterschiedlich sein. Auch innerhalb eines Unternehmens unterliegen die Schlüsselprozesse eventuell einem Wandel, so kann z. B. die Personalentwicklung zu einem entscheidenden Faktor und damit zu einem Schlüsselprozess werden, wenn ein Mangel an qualifiziertem Personal herrscht, der die Unternehmensentwicklung beeinträchtigt.

Je nach Branche, Markt-, Finanz- und/oder Personalsituation können die Schlüsselprozesse von Unternehmen zu Unternehmen unterschiedlich sein. Auch innerhalb eines Unternehmens unterliegen die Schlüsselprozesse eventuell einem Wandel, so kann z. B. die Personalentwicklung zu einem entscheidenden Faktor und damit zu einem Schlüsselprozess werden, wenn ein Mangel an qualifiziertem Personal herrscht, der die Unternehmensentwicklung beeinträchtigt.

3 Darstellung der Prozesse

An die Beschreibung der Prozesse stellt die ISO/IEC 27001 wie die DIN EN ISO 9001 keine besonderen Anforderungen. Es empfiehlt sich jedoch, eine der Komplexität des Prozesses angemessene Darstellungsform zu wählen, die den Prozess verständlich und nachvollziehbar macht. Es ist immer eine solche Darstellungsform zu wählen, die von den „Anwendern (Lesern)” der Prozessbeschreibung „am besten” verstanden wird.

Beispielprozess Beschaffung

Im Folgenden werden einige unterschiedliche Darstellungsformen anhand eines Beispielprozesses (hier Beschaffung) beschrieben. Dieses Beispiel wurde gewählt, weil dieser Ablauf in jedem Unternehmen fast identisch ist.

Im Folgenden werden einige unterschiedliche Darstellungsformen anhand eines Beispielprozesses (hier Beschaffung) beschrieben. Dieses Beispiel wurde gewählt, weil dieser Ablauf in jedem Unternehmen fast identisch ist.

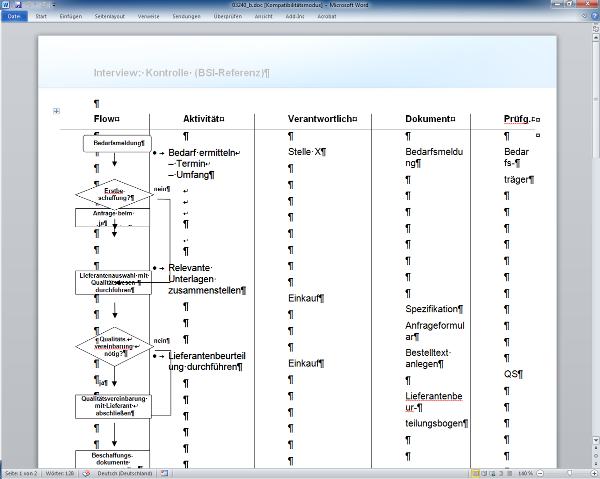

Prozessbeschreibung in Tabellenform

Für einfache Prozessabläufe eignet sich eine Darstellung in Tabellenform (Beispiel s. Anhang 1).[ 03240_a.docx]

03240_a.docx]

03240_a.docx]

03240_a.docx]Prozessdarstellung als Kombination von Ablaufdiagramm und Tabelle

Die Visualisierung des Prozessablaufes durch grafische Symbole verbessert die Übersichtlichkeit (Beispiel s. Anhang 2).[ 03240_b.docx]

03240_b.docx]

03240_b.docx]

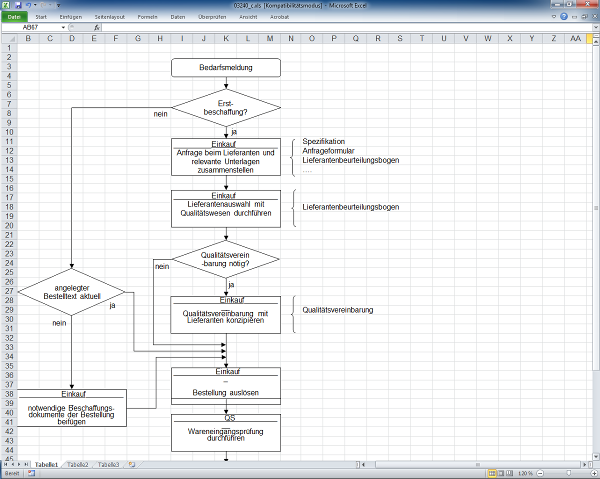

03240_b.docx]Prozessdarstellung als Flussdiagramm

In dieser Darstellungsform sind die Verzweigungen des Prozesses anschaulich visualisiert. Texte für die Prozessschritte und die zuständigen Funktionsträger sind in die Symbole integriert (Beispiel s. Anhang 3).[ 03240_c.xlsx]

03240_c.xlsx]

03240_c.xlsx]

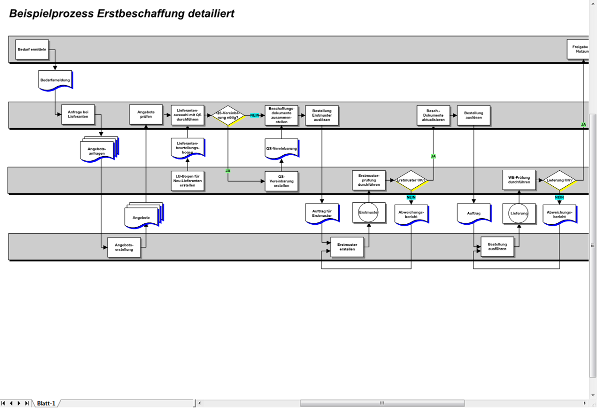

03240_c.xlsx]Prozessablaufdiagramm

Die Abbildung in Anhang 4 zeigt das gewählte Beispiel in Form eines Prozessablaufdiagramms, in dem sowohl die Prozessschritte als auch die Dokumente und die prozessbeteiligten Abteilungen/Personen dargestellt sind. Diese Darstellung macht die Komplexität des Prozesses deutlich sichtbar und liefert dadurch Anhaltspunkte für die Prozessoptimierung (Beispiel s. Anhang 4).[ 03240_d.vsdx]

03240_d.vsdx]

03240_d.vsdx]

03240_d.vsdx]Die Prozesslandkarte

Ein geeignetes Instrument zur Darlegung und Risikobetrachtung der Abfolge und Wechselwirkung der Prozesse ist die sogenannte Prozesslandkarte. In ihr werden die Abfolge und Verknüpfungen der Prozesse sichtbar gemacht (Beispiel s. Anhang 5).[ 03240_e.pptx]

03240_e.pptx]

03240_e.pptx]

03240_e.pptx]Fazit

Die systematische Darstellung der Prozessabläufe in einem Unternehmen hat den Vorteil, dass man sich darüber klar wird, an welchen Stellen Widersprüche auftauchen. Darüber hinaus liefert diese Darstellungsweise Hinweise darauf, wo Verbesserungspotenziale vorhanden sind. Die Art der Darstellung spielt hierbei eine untergeordnete Rolle. Die hier beschriebenen Darstellungsformen sollen dazu anregen,

Die systematische Darstellung der Prozessabläufe in einem Unternehmen hat den Vorteil, dass man sich darüber klar wird, an welchen Stellen Widersprüche auftauchen. Darüber hinaus liefert diese Darstellungsweise Hinweise darauf, wo Verbesserungspotenziale vorhanden sind. Die Art der Darstellung spielt hierbei eine untergeordnete Rolle. Die hier beschriebenen Darstellungsformen sollen dazu anregen,

| 1. | in einer klar strukturierten Form vorzugehen und |

| 2. | die aus Sicht des Betrachters sinnvollste Darstellungsform zu wählen. |

Wichtig

Wichtig ist in allen Fällen, jeden Schritt auf Plausibilität und Durchführbarkeit zu hinterfragen. Nur so lassen sich ein klares Bild aller Prozessschritte und eine bessere Akzeptanz beim Anwender bzw. beim Prozesseigentümer erzielen.

Wichtig ist in allen Fällen, jeden Schritt auf Plausibilität und Durchführbarkeit zu hinterfragen. Nur so lassen sich ein klares Bild aller Prozessschritte und eine bessere Akzeptanz beim Anwender bzw. beim Prozesseigentümer erzielen.