03740 Bedrohungs- und Schwachstellenanalysen

|

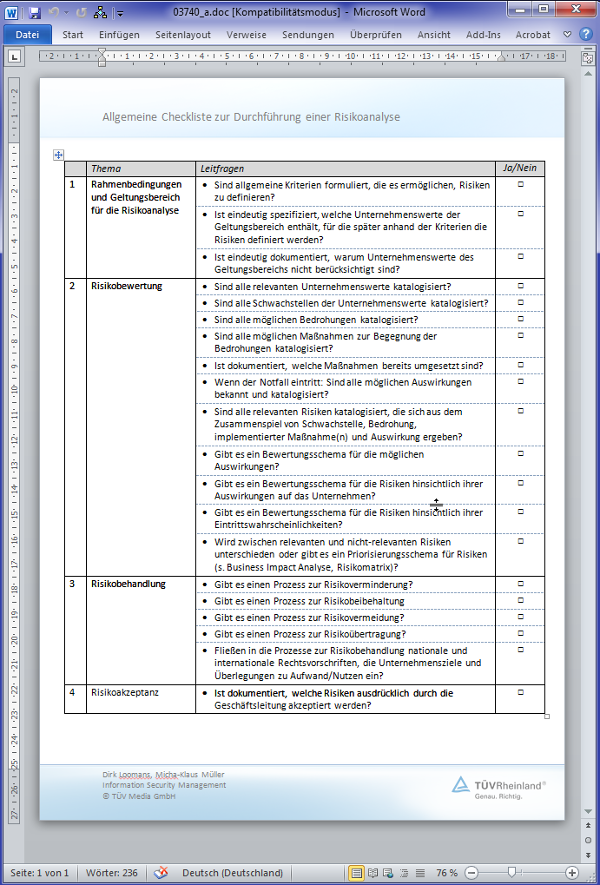

Das Risikomanagement von Unternehmen im Bereich der Informationssicherheit analysiert den Zustand der informationsverarbeitenden Einrichtungen und der Geschäftsprozesse, die den Informationsfluss lenken. Dabei liegt der Fokus der Untersuchung der Schwachstellen und Bedrohungen auf den Schutzzielen Vertraulichkeit, Verfügbarkeit und Integrität von Unternehmenswerten. In diesem Beitrag werden unterschiedliche Möglichkeiten der Risikoanalyse beleuchtet. Eine Risikoanalyse bezieht sich auf Anforderungen aus bekannten Sicherheitsstandards, beispielsweise der ISO/ IEC 27001. Darüber hinaus wird auch die Methodik des BSI Grundschutz-Standards 100-3 betrachtet, der mithilfe von Grundschutzgefährdungen eine Risikoanalyse für IT-Systeme für Behörden beschreibt. Arbeitshilfen: von: |

1 Allgemeines zur Bedrohungs- und Schwachstellenanalyse

Managementpflichten/Ziele

Aufgabe der Unternehmensführung ist es, Risiken, die den Fortbestand des Unternehmens gefährden, und Chancen für eine positive Unternehmensentwicklung frühzeitig zu erkennen. Ersteres ist sogar gesetzlich gefordert (s. § 91 AktG, § 43 GmbHG). Das Vorgehen nach Best Practice sieht hierfür die Installation eines Überwachungssystems vor, das die Unternehmensinformationssicherheit nachhaltig und effizient gewährleistet. Die Überwachung durch das Management kann im Rahmen eines sogenannten Informationssicherheitsmanagementsystems (ISMS) erfolgen.

Aufgabe der Unternehmensführung ist es, Risiken, die den Fortbestand des Unternehmens gefährden, und Chancen für eine positive Unternehmensentwicklung frühzeitig zu erkennen. Ersteres ist sogar gesetzlich gefordert (s. § 91 AktG, § 43 GmbHG). Das Vorgehen nach Best Practice sieht hierfür die Installation eines Überwachungssystems vor, das die Unternehmensinformationssicherheit nachhaltig und effizient gewährleistet. Die Überwachung durch das Management kann im Rahmen eines sogenannten Informationssicherheitsmanagementsystems (ISMS) erfolgen.

ISMS

Das ISMS sieht eine permanente Aufrechterhaltung der Informationssicherheit innerhalb eines vorab definierten Geltungsbereichs vor. Um der „Sorgfalt des ordentlichen Geschäftsmanns” entsprechend der Gesetzeslage ausreichend nachzukommen, ist es für die Geschäftsführung erforderlich, das ISMS auf geeignete Informationssicherheitsstandards zu beziehen, die dem aktuellen Stand von Wissenschaft und Forschung entsprechen und auf deren Grundlage ein ISMS den Schutz von Informationen koordiniert.

Das ISMS sieht eine permanente Aufrechterhaltung der Informationssicherheit innerhalb eines vorab definierten Geltungsbereichs vor. Um der „Sorgfalt des ordentlichen Geschäftsmanns” entsprechend der Gesetzeslage ausreichend nachzukommen, ist es für die Geschäftsführung erforderlich, das ISMS auf geeignete Informationssicherheitsstandards zu beziehen, die dem aktuellen Stand von Wissenschaft und Forschung entsprechen und auf deren Grundlage ein ISMS den Schutz von Informationen koordiniert.

Es sind die „geeigneten Maßnahmen des ordentlichen Geschäftsmanns”, die durch die Geschäftsführung zu treffen sind, und nicht nur die adäquate Umsetzung von geplanten Sicherheitsmaßnahmen, um der Sorgfaltspflicht im Sinne der oben genannten Gesetze nachzukommen. Denn die Wahrscheinlichkeit dafür, dass Maßnahmen gegen Bedrohungen greifen, ist nur dann hoch, wenn die Geschäftsführung Verantwortung für die Installation, den erfolgreichen Betrieb und die Pflege eines ISMS vollumfänglich übernimmt.