03710 Controlling der Information Security

|

Das Information Security Management muss durch ein leistungsfähiges Controlling unterstützt werden. Der Beitrag umreißt zunächst das Selbstverständnis eines modernen Controllings im Sinne einer zielorientierten und regelkreisbasierten Steuerung. Die Eigenschaften, die Struktur und die Entwicklung von Kennzahlensystemen werden beschrieben und als das zentrale Controllingwerkzeug eingeführt. Vor diesem Hintergrund werden spezifische Controllingfelder im Information Security Management eingehend diskutiert.

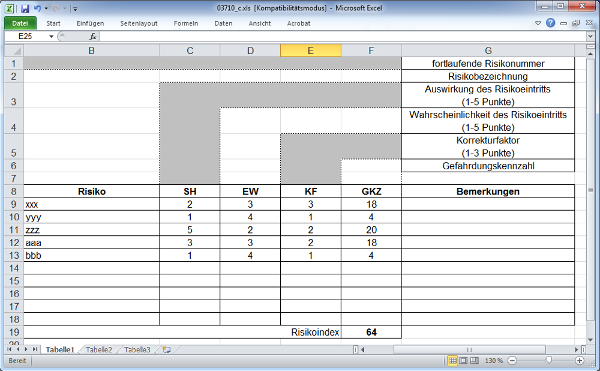

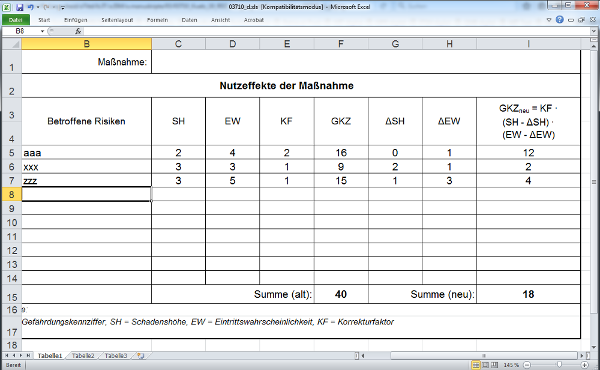

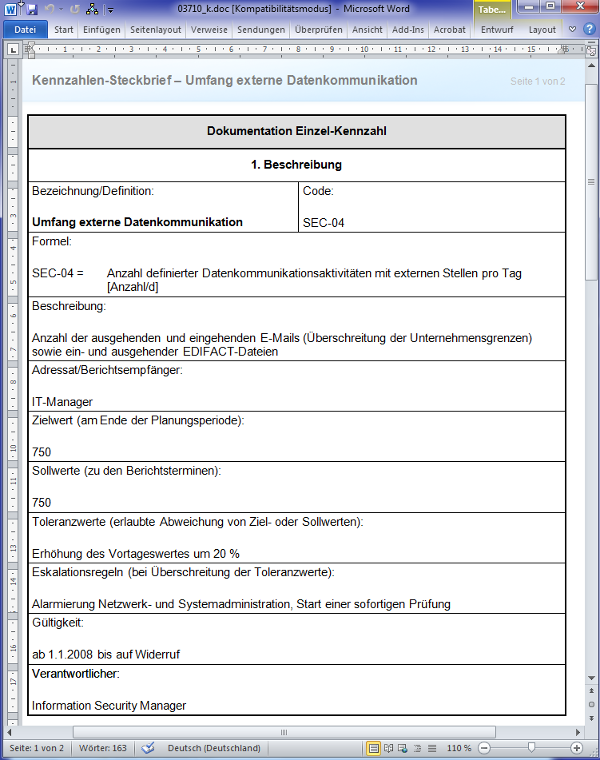

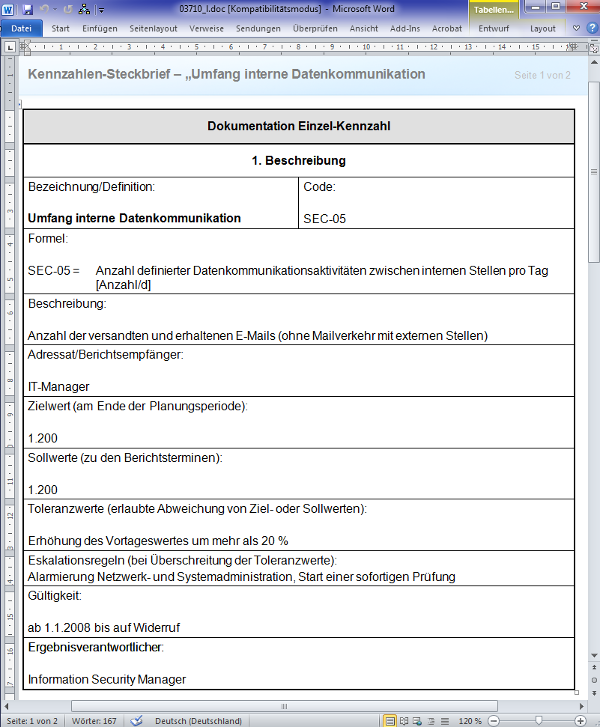

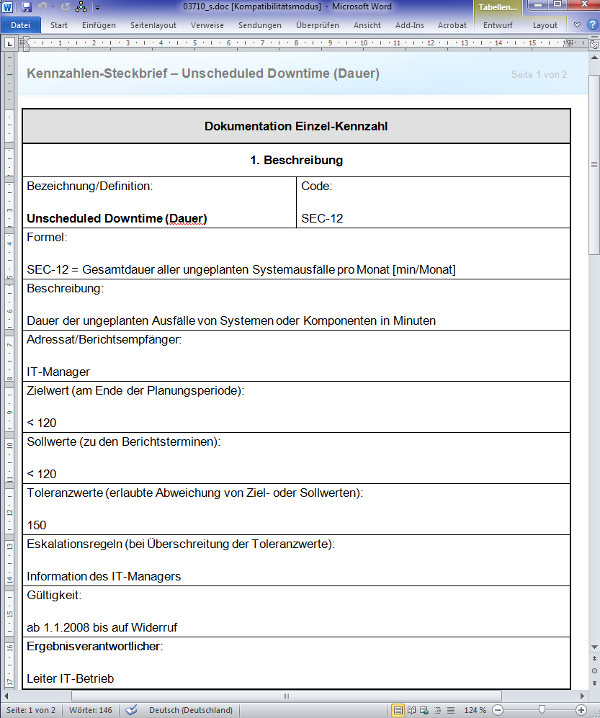

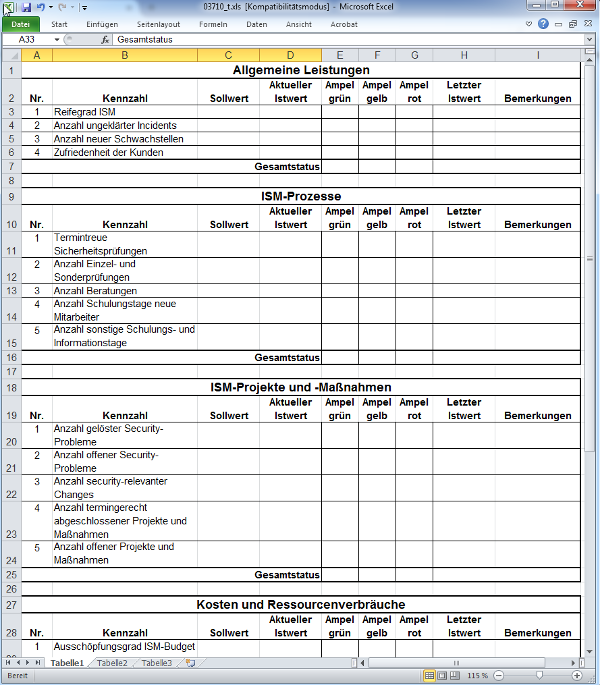

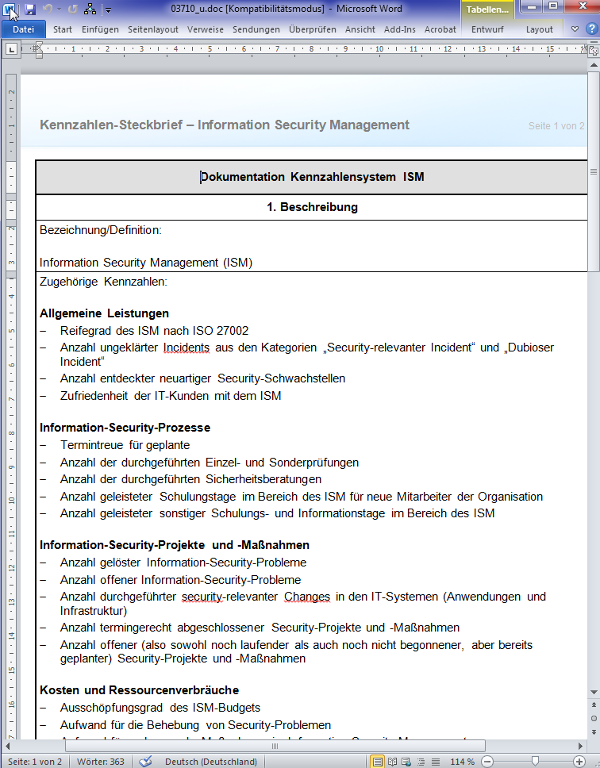

Besondere Aufmerksamkeit wird der Bewertung von Nutzeffekten und Risiken gewidmet. Abschließend werden ausgewählte Kennzahlen des Information Security Managements vorgestellt und ein Kennzahlensystem für diesen Bereich skizziert. Arbeitshilfen: von: |

1 Selbstverständnis und Rolle des Controllings

Zielorientierte Steuerung

Grundlage des modernen Controllingverständnisses ist der Begriff der zielorientierten Steuerung. Gesteuert werden Systeme, Organisationen, Prozesse, Projekte usw. In der Steuerung arbeiten Management und Controlling partnerschaftlich zusammen. Beide übernehmen spezifische, sich gegenseitig ergänzende Rollen.

Grundlage des modernen Controllingverständnisses ist der Begriff der zielorientierten Steuerung. Gesteuert werden Systeme, Organisationen, Prozesse, Projekte usw. In der Steuerung arbeiten Management und Controlling partnerschaftlich zusammen. Beide übernehmen spezifische, sich gegenseitig ergänzende Rollen.

Management/Controlling

Der Manager ist für „sein” System verantwortlich. Er muss das System in das definierte Ziel führen. Der Controller ist Experte für die benötigten Managementsysteme. Er gestaltet Planungs-, Steuerungs- und Kontrollprozesse sowie die entsprechenden Kennzahlen- und Berichtssysteme und passt sie optimal an die jeweilige Steuerungsaufgabe an. Er stellt sicher, dass die Managementsysteme und -prozesse mit den erforderlichen Daten versorgt werden (vgl. [1]).

Der Manager ist für „sein” System verantwortlich. Er muss das System in das definierte Ziel führen. Der Controller ist Experte für die benötigten Managementsysteme. Er gestaltet Planungs-, Steuerungs- und Kontrollprozesse sowie die entsprechenden Kennzahlen- und Berichtssysteme und passt sie optimal an die jeweilige Steuerungsaufgabe an. Er stellt sicher, dass die Managementsysteme und -prozesse mit den erforderlichen Daten versorgt werden (vgl. [1]).

Entscheidungs-/Transparenzverantwortung

Während der Manager Entscheidungsverantwortung trägt, übernimmt der Controller die Verantwortung dafür, dass der Manager diejenigen Informationen erhält, die er benötigt, um „richtige” Entscheidungen zu treffen. Der Controller hat Transparenzverantwortung. Bildhaft stellt man die Zusammenarbeit der beiden Rollen vielfach durch Kapitän (= Management) und Lotsen bzw. Navigatoren (= Controlling) dar (vgl. [1]).

Während der Manager Entscheidungsverantwortung trägt, übernimmt der Controller die Verantwortung dafür, dass der Manager diejenigen Informationen erhält, die er benötigt, um „richtige” Entscheidungen zu treffen. Der Controller hat Transparenzverantwortung. Bildhaft stellt man die Zusammenarbeit der beiden Rollen vielfach durch Kapitän (= Management) und Lotsen bzw. Navigatoren (= Controlling) dar (vgl. [1]).

Dieses Controllingverständnis hat sich auch in der Informationstechnologie (IT) durchgesetzt und gilt daher ebenso im Bereich des Information Security Managements.

2 Controlling-Regelkreise

Eine zielorientierte Steuerung setzt voraus, dass das Steuerungsobjekt klar definiert und abgegrenzt ist, die Ziele festgelegt sind und es einen Verantwortlichen für die jeweilige Steuerungsaufgabe gibt. Das sind die unabdingbaren Rahmenbedingungen. Fehlen sie, ist eine wirksame Steuerung nicht möglich.

Planung

Nach Festlegung des Steuerungsobjekts und Bestimmung des Verantwortlichen müssen in einem ersten Schritt die Ziele definiert werden. Auch muss beschrieben werden, wie die Ziele erreicht werden sollen (Umsetzungsstrategie) und wie man feststellen will, ob die Ziele erreicht wurden bzw. wie weit man von den definierten Zielen (noch) entfernt ist. Es ist Aufgabe des Controllings, das Management bei der Zielformulierung kritisch zu begleiten und Vorschläge für die benötigten Messgrößen und Messverfahren zu liefern. Wir sprechen hier von der Planungsphase.

Nach Festlegung des Steuerungsobjekts und Bestimmung des Verantwortlichen müssen in einem ersten Schritt die Ziele definiert werden. Auch muss beschrieben werden, wie die Ziele erreicht werden sollen (Umsetzungsstrategie) und wie man feststellen will, ob die Ziele erreicht wurden bzw. wie weit man von den definierten Zielen (noch) entfernt ist. Es ist Aufgabe des Controllings, das Management bei der Zielformulierung kritisch zu begleiten und Vorschläge für die benötigten Messgrößen und Messverfahren zu liefern. Wir sprechen hier von der Planungsphase.

Umsetzung

Nachdem die zur Zielerreichung erforderlichen Aktivitäten angelaufen sind, erfolgt die regelmäßige, kontinuierliche Vermessung des erreichten Zustands. Das Controlling sorgt dafür, dass die erforderliche Erhebung und Aufbereitung der Istdaten erfolgt. Wir sprechen hier von der Umsetzungsphase.

Nachdem die zur Zielerreichung erforderlichen Aktivitäten angelaufen sind, erfolgt die regelmäßige, kontinuierliche Vermessung des erreichten Zustands. Das Controlling sorgt dafür, dass die erforderliche Erhebung und Aufbereitung der Istdaten erfolgt. Wir sprechen hier von der Umsetzungsphase.

Abweichungsanalyse

Wenn dann die Messwerte vorliegen, werden sie mit den geplanten Zielen oder Zwischenzielen verglichen. Die Abweichungen werden bewertet und die Ursache der Abweichungen wird analysiert. Das Controlling treibt diese Analysen voran und erarbeitet Vorschläge, wie das Management auf das Steuerungsobjekt einwirken sollte, um die Zielerreichung sicherzustellen. Wir sprechen hier von der Analysephase.

Wenn dann die Messwerte vorliegen, werden sie mit den geplanten Zielen oder Zwischenzielen verglichen. Die Abweichungen werden bewertet und die Ursache der Abweichungen wird analysiert. Das Controlling treibt diese Analysen voran und erarbeitet Vorschläge, wie das Management auf das Steuerungsobjekt einwirken sollte, um die Zielerreichung sicherzustellen. Wir sprechen hier von der Analysephase.

Korrekturmaßnahmen

Abschließend trifft das Management im Falle festgestellter Abweichungen notwendige Entscheidungen und wirkt aktiv und korrigierend auf das Steuerungsobjekt ein. Das Controlling dokumentiert diese Entscheidungen und entsprechende Begründungen. Wir sprechen hier von der Korrekturphase.

Abschließend trifft das Management im Falle festgestellter Abweichungen notwendige Entscheidungen und wirkt aktiv und korrigierend auf das Steuerungsobjekt ein. Das Controlling dokumentiert diese Entscheidungen und entsprechende Begründungen. Wir sprechen hier von der Korrekturphase.

Controlling-Regelkreis

Diese vier Schritte bilden das Grundmuster jeder Steuerungsaktivität. Sie werden als Controlling-Regelkreis bezeichnet (siehe Abbildung 1, vgl. [1]). Es handelt sich um dieselbe Struktur, wie wir sie in Regelkreisen der Technik oder Kybernetik vorfinden. Wir kennen sie auch aus dem Qualitätsmanagement in Form des PDCA-Cycles (Qualitätsregelkreis) von W. Edwards Deming (PDCA = Plan, Do, Check, Act). Jede Steuerung erfolgt nach diesem Muster. Auch der ISP-Regelkreis (vgl. Kap. 03200) lässt sich in dieser Form darstellen.

Abb. 1: Controlling-Regelkreis

Diese vier Schritte bilden das Grundmuster jeder Steuerungsaktivität. Sie werden als Controlling-Regelkreis bezeichnet (siehe Abbildung 1, vgl. [1]). Es handelt sich um dieselbe Struktur, wie wir sie in Regelkreisen der Technik oder Kybernetik vorfinden. Wir kennen sie auch aus dem Qualitätsmanagement in Form des PDCA-Cycles (Qualitätsregelkreis) von W. Edwards Deming (PDCA = Plan, Do, Check, Act). Jede Steuerung erfolgt nach diesem Muster. Auch der ISP-Regelkreis (vgl. Kap. 03200) lässt sich in dieser Form darstellen.

Um Steuerungsaufgaben vollständig zu erfassen, muss man sowohl operatives als auch strategisches Controlling betrachten. Während das operative Controlling leicht mit dem beschriebenen Controlling-Regelkreis assoziiert werden kann, erscheint strategisches Controlling oftmals unklar und schwammig. Vielfach wird eine Definition so versucht, dass es im operativen Controlling darum gehe, die (definierten) Dinge richtig zu tun (Prinzip der Effizienz), im strategischen Controlling aber darum, die richtigen Dinge zu tun (Prinzip der Effektivität). Für den Praktiker reduziert sich diese Fragestellung vielfach auf die Fristigkeit der Steuerungsaufgaben. Im operativen Bereich sieht er die kurzfristigen, im strategischen Bereich die langfristigen Steuerungsaufgaben.

Strategisches Controlling

Eigentlich ist es aber relativ einfach. Jede Organisation hat langfristige Ziele und Strategien, um diese Ziele zu erreichen. Jedoch muss sie diese Ziele und die Umsetzungsstrategien in einem dynamischen Umfeld permanent überprüfen und ggf. anpassen. Während man im operativen Controlling Ziele und Strategien als gegeben annimmt und sozusagen gegen einen Fixpunkt steuert, muss das strategische Controlling auch die Ziele und daraus abgeleitete Strategien als veränderlich betrachten. Beide Controllingebenen sind aber nahtlos miteinander verbunden, denn Strategien müssen operativ umgesetzt werden (siehe Abbildung 2).

Abb. 2: Strategisches und operatives Controlling

Eigentlich ist es aber relativ einfach. Jede Organisation hat langfristige Ziele und Strategien, um diese Ziele zu erreichen. Jedoch muss sie diese Ziele und die Umsetzungsstrategien in einem dynamischen Umfeld permanent überprüfen und ggf. anpassen. Während man im operativen Controlling Ziele und Strategien als gegeben annimmt und sozusagen gegen einen Fixpunkt steuert, muss das strategische Controlling auch die Ziele und daraus abgeleitete Strategien als veränderlich betrachten. Beide Controllingebenen sind aber nahtlos miteinander verbunden, denn Strategien müssen operativ umgesetzt werden (siehe Abbildung 2).

Benchmarking

Zu den grundlegenden Elementen des Controllings gehört das Benchmarking. Üblicherweise versteht man unter Benchmarking einen regelmäßig ablaufenden Prozess, bei dem Produkte, Dienstleistungen und insbesondere Prozesse und Methoden betrieblicher Funktionen über mehrere Unternehmen hinweg verglichen werden (vgl. [2]). In der IT hat Benchmarking eine lange Tradition. Während man früher die Leistungen technischer Komponenten verglich, fokussiert das moderne IT-Benchmarking mehr auf die betriebswirtschaftlichen Fragestellungen wie z. B. Kosten, Effizienz und Wirtschaftlichkeit in der IT.

Zu den grundlegenden Elementen des Controllings gehört das Benchmarking. Üblicherweise versteht man unter Benchmarking einen regelmäßig ablaufenden Prozess, bei dem Produkte, Dienstleistungen und insbesondere Prozesse und Methoden betrieblicher Funktionen über mehrere Unternehmen hinweg verglichen werden (vgl. [2]). In der IT hat Benchmarking eine lange Tradition. Während man früher die Leistungen technischer Komponenten verglich, fokussiert das moderne IT-Benchmarking mehr auf die betriebswirtschaftlichen Fragestellungen wie z. B. Kosten, Effizienz und Wirtschaftlichkeit in der IT.

Benchmarking und Controlling

Benchmarking darf nicht als isolierte und einmalige Aktivität verstanden werden, sondern muss als integraler Bestandteil des Controlling-Regelkreises gesehen werden. Während das herkömmliche Controlling nur das eigene System betrachtet, bezieht Benchmarking andere Systeme mit ein und vergleicht deren Ziel- und Istwerte mit dem eigenen System. Durch diese Ausweitung der Vergleichsmöglichkeiten werden bessere Analysen möglich und das führt zu einer Verbesserung der Steuerungsleistung (siehe Abb. 3, vgl. [1]).

Abb. 3: Benchmarking-Controlling-Regelkreis

Benchmarking darf nicht als isolierte und einmalige Aktivität verstanden werden, sondern muss als integraler Bestandteil des Controlling-Regelkreises gesehen werden. Während das herkömmliche Controlling nur das eigene System betrachtet, bezieht Benchmarking andere Systeme mit ein und vergleicht deren Ziel- und Istwerte mit dem eigenen System. Durch diese Ausweitung der Vergleichsmöglichkeiten werden bessere Analysen möglich und das führt zu einer Verbesserung der Steuerungsleistung (siehe Abb. 3, vgl. [1]).

In der IT-Praxis ist es um Benchmarking eher ruhig bestellt. Woran liegt das? Nun, Benchmarking bedeutet Vergleichen. Vergleichen kann man aber nur, was auch vergleichbar ist. Außerdem müssen Benchmarks, also Vergleichswerte, verfügbar sein.