03695 Die ISO/IEC 27001 im Integrierten Managementsystem

|

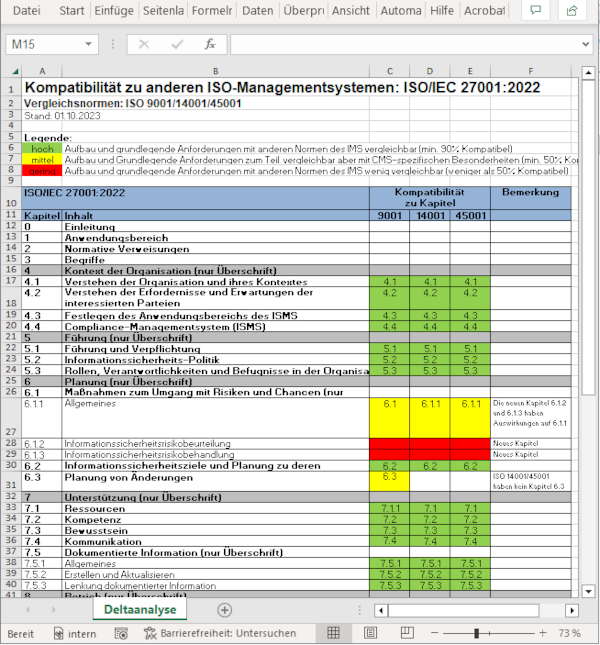

Die ISO/IEC 27001 reiht sich ein in die Gruppe der Managementsystemnormen wie die ISO 9001, ISO 14001 und ISO 45001. Der Beitrag beschreibt welche Interaktionen mit diesen drei wichtigsten ISO-Normen bestehen und beantwortet die Fragen: Wo gibt es aufgrund der Harmonized Structure (HS) Überschneidungen, die genutzt werden können? Und wo liegen die Unterschiede?

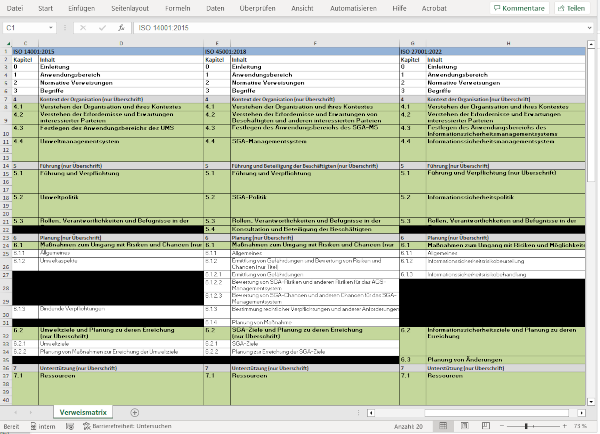

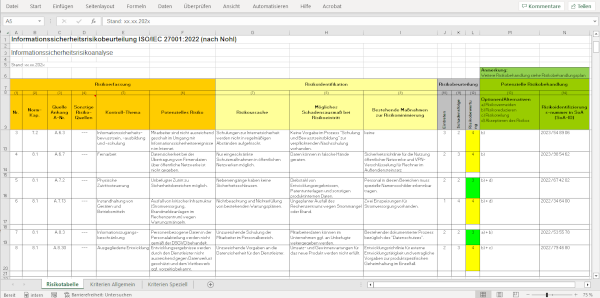

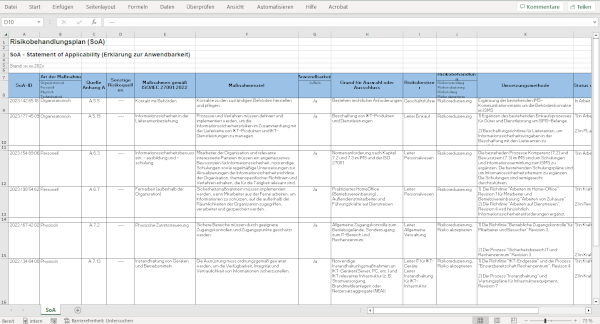

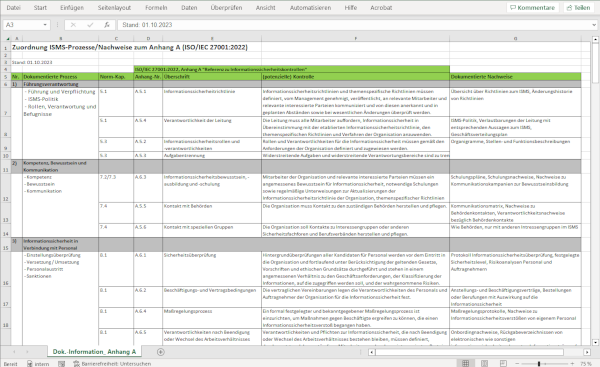

Sie erfahren, wie Sie die Forderungen der ISO/IEC 27001 an das ISM implementieren und mit diesen Normen in einem Integrierten Managementsystem (IMS) zusammenfassen können. Das heißt da, wo möglich, die Synergien der anderen Managementsysteme zu nutzen, um beim Aufbau des ISMS und dessen Integration in das IMS Redundanzen und somit überflüssige Mehrarbeit zu vermeiden. Die Details dazu haben wir in Form eines Tabellenwerks zusammengestellt, dass alle operativen Kapitel von Normkapitel 4 „Kontext der Organisation” bis Normkapitel 10 „Bewertung” umfasst. Die Aussagen des Normenanhangs A „Referenz zu Informationssicherheitsmaßnahmen” wurden dabei berücksichtigt.

Arbeitshilfen und Muster in Form von Tabellen und Formularen, die Ihnen beim Aufbau und der Integration der ISO/IEC 27001 in ein IMS behilflich sind, unterstützen Sie dabei. Arbeitshilfen: von: |

1 (HS-)Struktur der ISO/IEC 27001

Harmonized Structure (HS)

In den letzten 20 Jahren wurde eine Vielzahl an Managementsystemnormen von der International Organization for Standardization (ISO) neu entwickelt oder überarbeitet und anschließend publiziert. Die ISO/IEC 27001 ist nur eine davon. Da viele Unternehmen inzwischen mehr als ein Managementsystem in Form eines „Integrierten Managementsystems” (IMS) unterhalten, gab es die Forderung der nationalen Normenorganisationen an die ISO, diese Normen einer Standardisierung zu unterziehen, damit integrierte Managementsysteme von den Organisationen mit weniger Aufwand implementiert und umgesetzt werden können. Diesem Ansinnen gab die ISO im Jahre 2013 mit der ISO/IEC-Direktive, Teil 1, Konsolidierte ISO-Ergänzungen, Anhang SL („Annex SL”), Anlage 2, statt. Sie bildet die Grundlage für die High Level Structure (HLS) der ISO. Die HLS wurde nach acht Jahren einer Revision unterzogen, um den wachsenden Anforderungen der Managementsysteme an Harmonisierung weiterhin gerecht zu werden. Im Mai 2021 wurde der Annex SL einer Revision unterzogen, und aus der High Level Structure (HLS) wurde die Harmonized Structure (HS).

In den letzten 20 Jahren wurde eine Vielzahl an Managementsystemnormen von der International Organization for Standardization (ISO) neu entwickelt oder überarbeitet und anschließend publiziert. Die ISO/IEC 27001 ist nur eine davon. Da viele Unternehmen inzwischen mehr als ein Managementsystem in Form eines „Integrierten Managementsystems” (IMS) unterhalten, gab es die Forderung der nationalen Normenorganisationen an die ISO, diese Normen einer Standardisierung zu unterziehen, damit integrierte Managementsysteme von den Organisationen mit weniger Aufwand implementiert und umgesetzt werden können. Diesem Ansinnen gab die ISO im Jahre 2013 mit der ISO/IEC-Direktive, Teil 1, Konsolidierte ISO-Ergänzungen, Anhang SL („Annex SL”), Anlage 2, statt. Sie bildet die Grundlage für die High Level Structure (HLS) der ISO. Die HLS wurde nach acht Jahren einer Revision unterzogen, um den wachsenden Anforderungen der Managementsysteme an Harmonisierung weiterhin gerecht zu werden. Im Mai 2021 wurde der Annex SL einer Revision unterzogen, und aus der High Level Structure (HLS) wurde die Harmonized Structure (HS).

Die Änderungen werden in die Managementsystemnormen, die nach der Revision im Mai 2021 neu geschaffen oder einer Revision unterzogen werden, eingearbeitet. Die ISO/IEC 27001 vom Oktober 2022 ist eine der ersten überarbeiteten Managementsystemnormen, die unter neue HS fallen. Ältere Managementsystemnormen wie die ISO 9001, ISO 14001 und ISO 45001 unterliegen noch der alten HLS. Hinsichtlich der operativen Integration der revidierten ISO/IEC 27001:2022 in ein IMS aus ISO 9001:2015, ISO 14001:2015 und ISO 45001:2018 ergeben sich daraus keine Hindernisse.

Ziel Integrierbarkeit erhöhen

Die Grundsätze der HLS bezüglich Harmonisierung von Zertifizierungsnormen werden auch bei der HS beibehalten. Neben einer einheitlichen Kapitelstruktur gibt die ISO mit identischen Textbausteinen, gemeinsamen Begriffen und Definitionen auch eine Harmonisierung der Sprache vor, die – wo immer möglich – den Kern von neuen und überarbeiteten Managementsystemnormen bilden soll und somit die Klarheit in der Aussage der Forderungen verbessert. Die ISO zielt mit der HS (wie auch schon mit der HLS) darauf ab, den einheitlichen Gebrauch von gemeinsamer Kapitelstruktur, Kerntexten, Begriffen und Definitionen sicherzustellen. Die einheitliche Kapitelstruktur ist auch von großem Vorteil bei der Zusammenführung von mehreren Managementsystemen zu einem integrierten System. Die Vorteile der neuen HS-Struktur bestehen vor allem im reduzierten Aufwand bei der Pflege und Implementierung weiterer Managementsystemnormen in ein IMS und in einer wesentlichen Erleichterung der Umsetzung, da es zu keinen Widersprüchen und Überlappungen zwischen den Anforderungen der verschiedenen Managementsystemnormen kommen kann.

Die Grundsätze der HLS bezüglich Harmonisierung von Zertifizierungsnormen werden auch bei der HS beibehalten. Neben einer einheitlichen Kapitelstruktur gibt die ISO mit identischen Textbausteinen, gemeinsamen Begriffen und Definitionen auch eine Harmonisierung der Sprache vor, die – wo immer möglich – den Kern von neuen und überarbeiteten Managementsystemnormen bilden soll und somit die Klarheit in der Aussage der Forderungen verbessert. Die ISO zielt mit der HS (wie auch schon mit der HLS) darauf ab, den einheitlichen Gebrauch von gemeinsamer Kapitelstruktur, Kerntexten, Begriffen und Definitionen sicherzustellen. Die einheitliche Kapitelstruktur ist auch von großem Vorteil bei der Zusammenführung von mehreren Managementsystemen zu einem integrierten System. Die Vorteile der neuen HS-Struktur bestehen vor allem im reduzierten Aufwand bei der Pflege und Implementierung weiterer Managementsystemnormen in ein IMS und in einer wesentlichen Erleichterung der Umsetzung, da es zu keinen Widersprüchen und Überlappungen zwischen den Anforderungen der verschiedenen Managementsystemnormen kommen kann.

Einheitliche Gliederung

Wesentliches Merkmal der HS ist eine weitgehend einheitliche Gliederungsstruktur bei den Normenkapiteln auf der ersten Gliederungsebene. Diese Vereinheitlichung setzt sich zum Teil auch auf der zweiten Gliederungsebene fort. Zu den Unterkapiteln auf der zweiten Ebene können noch diverse weitere Unterkapitel auf der dritten und ggf. der vierten Gliederungsebene hinzukommen. Die dritte und die vierte Gliederungsebene enthalten in der Regel die normenspezifischen Detailregelungen der einzelnen Systeme. Die Unternehmen sind aber nicht gezwungen, die HS in die Struktur ihres integrierten Managementsystems zu übernehmen. Eine Verweismatrix zwischen der eigenen firmenspezifischen Managementsystemstruktur und der HS ist in einem solchen Fall aber hilfreich.

Wesentliches Merkmal der HS ist eine weitgehend einheitliche Gliederungsstruktur bei den Normenkapiteln auf der ersten Gliederungsebene. Diese Vereinheitlichung setzt sich zum Teil auch auf der zweiten Gliederungsebene fort. Zu den Unterkapiteln auf der zweiten Ebene können noch diverse weitere Unterkapitel auf der dritten und ggf. der vierten Gliederungsebene hinzukommen. Die dritte und die vierte Gliederungsebene enthalten in der Regel die normenspezifischen Detailregelungen der einzelnen Systeme. Die Unternehmen sind aber nicht gezwungen, die HS in die Struktur ihres integrierten Managementsystems zu übernehmen. Eine Verweismatrix zwischen der eigenen firmenspezifischen Managementsystemstruktur und der HS ist in einem solchen Fall aber hilfreich.

Die inhaltlichen Änderungen durch die HS sind in der ISO/IEC 27001:2022 eher geringfügig und werden wohl nur von sehr normenaffinen Lesern bemerkt werden. In der Kapitelstruktur hat es aber kleine bemerkbare Änderungen gegeben. Welche Änderungen in der überarbeiteten ISO/IEC 27001 auf die HS zurückzuführen sind und welche durch die Revision bedingten inhaltlichen Änderungen vorgenommen wurden, wird nachfolgend erläutert.