03675 Der Blick fürs Wesentliche – Ein praktischer ISM-Leitfaden für KMU

|

Für Risikomanagement und IT-Sicherheitsmanagement in kleineren und mittleren Unternehmen (KMU) fehlt es an Leitlinien, die sowohl systematisch als auch praktikabel sind. Die gängigen ISM-Modelle einerseits sind für größere Unternehmen konzipiert und mit den begrenzten Ressourcen kleinerer Unternehmen kaum umzusetzen, spezielle Empfehlungen für KMU andererseits wirken meist willkürlich zusammengestellt und unvollständig. Durch Kombination mehrerer der gängigen IT-Managementmodelle lässt sich eine generelle Vorgehensweise entwickeln, die diese Lücke schließt. Arbeitshilfen: von: |

1 Einleitung

KMU zwischen Anspruch und Realität

Die kleineren Unternehmen stecken in der Klemme. Dass die IT eine der Kernfunktionen eines Unternehmens darstellt und damit der Informationssicherheit eine zentrale Rolle sowohl für unternehmensinterne Belange als auch in Bezug auf rechtlich-externe Anforderungen zukommt, ist den meisten Geschäftsführungen bekannt. Es wird von verschiedensten Seiten genug darüber berichtet. Aber wie das in einer kleinen Umgebung umzusetzen ist, wie also Unternehmenswerte und die Art ihrer Bedrohung konkret zu identifizieren und eine systematische Schutzstrategie zu implementieren ist, ist alles andere als offensichtlich. Begriffe wie „Risikomanagement” oder „IT-Sicherheitsmanagement” klingen einfach zu groß für die Kleinen und Mittleren. Dabei ist der weitaus größte Anteil der Unternehmen von diesem Dilemma betroffen. KMU machen in Deutschland über 99,5 % aller Unternehmen aus. Davon zählen wiederum nur etwa 1,5 % zu den „mittleren Unternehmen” mit 50–250 Beschäftigten, der Rest sind kleine und kleinste Unternehmen. Alle statistischen Angaben stammen übrigens vom Institut für Mittelstandsforschung (IfM) Bonn [1].

Die kleineren Unternehmen stecken in der Klemme. Dass die IT eine der Kernfunktionen eines Unternehmens darstellt und damit der Informationssicherheit eine zentrale Rolle sowohl für unternehmensinterne Belange als auch in Bezug auf rechtlich-externe Anforderungen zukommt, ist den meisten Geschäftsführungen bekannt. Es wird von verschiedensten Seiten genug darüber berichtet. Aber wie das in einer kleinen Umgebung umzusetzen ist, wie also Unternehmenswerte und die Art ihrer Bedrohung konkret zu identifizieren und eine systematische Schutzstrategie zu implementieren ist, ist alles andere als offensichtlich. Begriffe wie „Risikomanagement” oder „IT-Sicherheitsmanagement” klingen einfach zu groß für die Kleinen und Mittleren. Dabei ist der weitaus größte Anteil der Unternehmen von diesem Dilemma betroffen. KMU machen in Deutschland über 99,5 % aller Unternehmen aus. Davon zählen wiederum nur etwa 1,5 % zu den „mittleren Unternehmen” mit 50–250 Beschäftigten, der Rest sind kleine und kleinste Unternehmen. Alle statistischen Angaben stammen übrigens vom Institut für Mittelstandsforschung (IfM) Bonn [1].

IT läuft nebenher

In Unternehmen mit weniger als 50 Mitarbeitern ist nur in seltenen Fällen ein Team von IT-Spezialisten vorhanden, das das Fachwissen für alle benötigten Bereiche aufbauen und pflegen kann und das in der Lage ist, IT-Projekte mit dem benötigten Zeitaufwand sorgfältig umzusetzen. Oft macht einer der Mitarbeiter, der ein bisschen technikinteressierter ist, das Computernetzwerk so nebenbei mit. Und fast überall werden Server oder IT Services nach der Implementierung sich selbst überlassen, bis irgendjemandem Fehler auffallen.

In Unternehmen mit weniger als 50 Mitarbeitern ist nur in seltenen Fällen ein Team von IT-Spezialisten vorhanden, das das Fachwissen für alle benötigten Bereiche aufbauen und pflegen kann und das in der Lage ist, IT-Projekte mit dem benötigten Zeitaufwand sorgfältig umzusetzen. Oft macht einer der Mitarbeiter, der ein bisschen technikinteressierter ist, das Computernetzwerk so nebenbei mit. Und fast überall werden Server oder IT Services nach der Implementierung sich selbst überlassen, bis irgendjemandem Fehler auffallen.

Der Konflikt zwischen Anspruch und Wirklichkeit wird noch durch den Umstand verschärft, dass in diesen KMU von zwei Dritteln aller sozialversicherungspflichtigen Beschäftigten leider nur gut ein Drittel aller Umsätze erwirtschaftet wird. Das bedeutet ganz schlicht: Die Gewinnmargen sind gering, und die vorhandenen Mittel sehr begrenzt. So scheidet oft auch die Option aus, das IT-Sicherheitsmanagement an externe Dienstleister auszulagern, weil zeitlich umfangreiche und kostspielige IT-Projekte einfach nicht drin sind.

Gängige ISM-Modelle zu aufwändig

Die umfangreichen Managementmodelle mit aufwändigen Analysen der Risiken und Bedrohungen und mit komplexen Schutzstrategien helfen bei KMU in wenigen Fällen weiter. Benötigt werden stattdessen Leitlinien, die einerseits systematisch und umfassend sind und andererseits den Blick auf das Wesentliche lenken und damit umsetzbar sind mit den limitierten Ressourcen in KMU.

Die umfangreichen Managementmodelle mit aufwändigen Analysen der Risiken und Bedrohungen und mit komplexen Schutzstrategien helfen bei KMU in wenigen Fällen weiter. Benötigt werden stattdessen Leitlinien, die einerseits systematisch und umfassend sind und andererseits den Blick auf das Wesentliche lenken und damit umsetzbar sind mit den limitierten Ressourcen in KMU.

2 Informationssicherheit in drei Teilen

BSI-Leitfaden: guter Einstieg, …

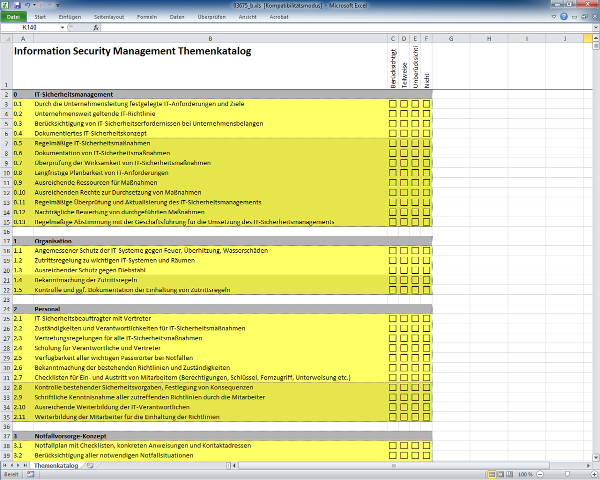

Im deutschsprachigen Raum stellt der „Leitfaden Informationssicherheit” des Bundesamtes für Sicherheit in der Informationstechnik (BSI) den Quasi-Standard als IT-Anforderungskatalog für kleine und mittelständische Unternehmen dar [2]. Dieser Leitfaden ermöglicht mit seinen praxisnahen Szenarien einen guten Einstieg in die Thematik und liefert mit der angefügten Checkliste eine Sammlung wichtiger Stichworte.

Im deutschsprachigen Raum stellt der „Leitfaden Informationssicherheit” des Bundesamtes für Sicherheit in der Informationstechnik (BSI) den Quasi-Standard als IT-Anforderungskatalog für kleine und mittelständische Unternehmen dar [2]. Dieser Leitfaden ermöglicht mit seinen praxisnahen Szenarien einen guten Einstieg in die Thematik und liefert mit der angefügten Checkliste eine Sammlung wichtiger Stichworte.

…aber nicht sehr systematisch

Leider ist der Ansatz wenig systematisch, so dass einige Aspekte zu kurz kommen. Das betrifft erstens die Analyse der Gefährdungen. Die einzige Frage in der Checkliste des BSI-Leitfadens zu diesem Bereich lautet lapidar: „Besteht ein Überblick über die wichtigsten Anwendungen und IT-Systeme und deren Schutzbedarf?” Das ist als Beitrag zur Risikoanalyse selbst für KMU definitiv zu wenig. Zweitens beinhaltet ein solides Sicherheitsmanagement eine kontinuierliche Begleitung und Bewertung der IT-Prozesse. Nur für auf diese Weise gemanagte Prozesse besteht die Möglichkeit kontinuierlicher Verbesserung, und nur so kann ein Auseinanderdriften von Implementierung und Anforderung frühzeitig erkannt werden.

Leider ist der Ansatz wenig systematisch, so dass einige Aspekte zu kurz kommen. Das betrifft erstens die Analyse der Gefährdungen. Die einzige Frage in der Checkliste des BSI-Leitfadens zu diesem Bereich lautet lapidar: „Besteht ein Überblick über die wichtigsten Anwendungen und IT-Systeme und deren Schutzbedarf?” Das ist als Beitrag zur Risikoanalyse selbst für KMU definitiv zu wenig. Zweitens beinhaltet ein solides Sicherheitsmanagement eine kontinuierliche Begleitung und Bewertung der IT-Prozesse. Nur für auf diese Weise gemanagte Prozesse besteht die Möglichkeit kontinuierlicher Verbesserung, und nur so kann ein Auseinanderdriften von Implementierung und Anforderung frühzeitig erkannt werden.

Die drei Teile eines vollständigen ISM

Eine systematische Vorgehensweise, die das Thema IT-Sicherheit auf eine auch von kleineren Unternehmen praktikable Art strukturiert, muss diese drei Teile umfassen:

Eine systematische Vorgehensweise, die das Thema IT-Sicherheit auf eine auch von kleineren Unternehmen praktikable Art strukturiert, muss diese drei Teile umfassen:

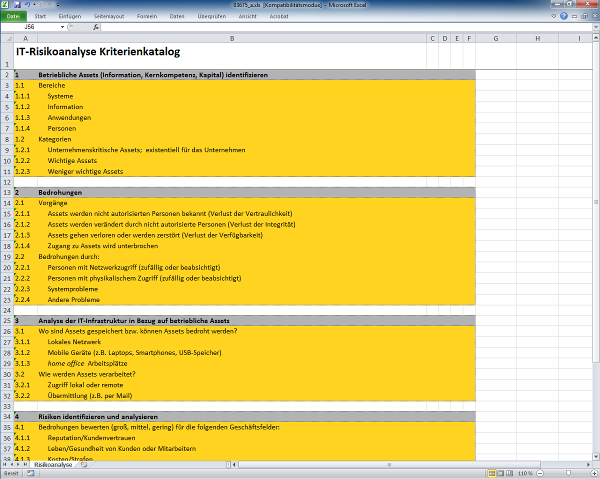

| • | Risikoanalyse: Definition der Bedrohungen |

| • | IT-Modellierung: Evaluierung von Infrastruktur und organisatorischer Einbindung der IT |

| • | Prozessoptimierung: Bewertung und Verbesserung der IT-Prozesse |

Die Risikoanalyse mit der überwiegend organisatorischen Sichtweise und die Evaluierung der Infrastruktur mit der zugrunde liegenden technologischen Systematik ergänzen sich gegenseitig; das Konzept der Prozessoptimierung ergänzt die IT-Modellierung (vgl. Abbildung 1).

Abb. 1: Die drei Komponenten des IT-Sicherheitsmanagements

2.1 Risikoanalyse

Erkennen, was schützenswert ist

Bei der Risikoanalyse geht es darum zu erkennen, was wie schützenswert ist. Die gesamte Fragestellung der Risikobewertung wird in KMU gerne mit leichtfertigen Aussagen wie „Bei uns gibt es nichts Besonderes zu holen.” oder „Unsere Daten interessieren doch niemanden!” abgetan. Das muss jedoch als mindestens grob fahrlässiges Verhalten bezeichnet werden. Denn betriebliche Daten können auf verschiedene Weise missbraucht werden, und spätestens bei personenbezogenen Daten hört der Spaß auf, weil (wie eigentlich jedermann weiß) dafür strenge gesetzliche Regularien gelten. Was es zu schützen gilt, können betriebliche Detailinformationen genauso sein wie technisches Wissen, Kompetenz oder auch geistiges Eigentum. Als Sammelbegriff dafür hat sich Assets eingebürgert. Die deutsche Sprache bietet keinen adäquaten Begriff.

Bei der Risikoanalyse geht es darum zu erkennen, was wie schützenswert ist. Die gesamte Fragestellung der Risikobewertung wird in KMU gerne mit leichtfertigen Aussagen wie „Bei uns gibt es nichts Besonderes zu holen.” oder „Unsere Daten interessieren doch niemanden!” abgetan. Das muss jedoch als mindestens grob fahrlässiges Verhalten bezeichnet werden. Denn betriebliche Daten können auf verschiedene Weise missbraucht werden, und spätestens bei personenbezogenen Daten hört der Spaß auf, weil (wie eigentlich jedermann weiß) dafür strenge gesetzliche Regularien gelten. Was es zu schützen gilt, können betriebliche Detailinformationen genauso sein wie technisches Wissen, Kompetenz oder auch geistiges Eigentum. Als Sammelbegriff dafür hat sich Assets eingebürgert. Die deutsche Sprache bietet keinen adäquaten Begriff.

Assets

Dann gilt es zu klären, wo Assets gespeichert sind und wer sich Zugriff darauf verschaffen kann. Welche Assets also hat das Unternehmen, und wie sind sie bedroht? Und welcher Schaden droht dem Unternehmen bei Verlust oder Diebstahl? Wie hoch ist demzufolge ihr Schutzbedarf?

Dann gilt es zu klären, wo Assets gespeichert sind und wer sich Zugriff darauf verschaffen kann. Welche Assets also hat das Unternehmen, und wie sind sie bedroht? Und welcher Schaden droht dem Unternehmen bei Verlust oder Diebstahl? Wie hoch ist demzufolge ihr Schutzbedarf?

2.1.1 Vorbereitung

Analyse mit System

Um die Fragen, die die Risikoanalyse aufwirft, auf systematische Weise anzugehen, eignet sich der Standard der ISO/IEC 27003 [3]. Er ist weniger darauf ausgerichtet, was alles in einem Informationssicherheits-Managementsystem (ISMS) zu administrieren ist, sondern beschreibt vor allem einen Weg, wie ein ISMS implementiert werden kann. Diese Norm bietet damit eine Vorgehensweise, die die systematische Identifizierung und Bewertung der Unternehmensassets unterstützt.

Um die Fragen, die die Risikoanalyse aufwirft, auf systematische Weise anzugehen, eignet sich der Standard der ISO/IEC 27003 [3]. Er ist weniger darauf ausgerichtet, was alles in einem Informationssicherheits-Managementsystem (ISMS) zu administrieren ist, sondern beschreibt vor allem einen Weg, wie ein ISMS implementiert werden kann. Diese Norm bietet damit eine Vorgehensweise, die die systematische Identifizierung und Bewertung der Unternehmensassets unterstützt.

Der ISO/IEC-27003-Leitfaden richtet die Implementierung eines ISMS an den Unternehmenszielen aus. Er geht darum aus von Fragestellungen zum Unternehmen und zu den Geschäftsprozessen. Die erste der fünf Implementierungsphasen (vgl. Abbildung 2) umfasst daher die folgenden Dokumente bzw. Aktionen: